Tartalomjegyzék

Veszélyforrások és fenyegetések

A veszélyforrások és fenyegetések közé tartoznak a social engineering támadások, amelyek a humán tényezők kihasználására építenek, például megtévesztésre vagy megszemélyesítésre. Ide tartoznak az olyan módszerek, mint a dumpster diving, shoulder surfing, piggybacking és az adathalászat. Ezen kívül a számítógépes támadások, például az ál-weboldalak, csaló applikációk és kártékony kódok is jelentős veszélyt jelentenek. Ebben a fejezetben részletesen elemezzük ezeket a támadásokat, hogy könnyebben felismerhetők és elháríthatók legyenek.

Social engineering

Üdvözlünk a social engineering érdekes világában, amely egy olyan kifinomult művészet, amelyben a kiberbűnözők pszichológiai manipulációval ráveszik az embereket arra, hogy érzékeny információkat osszanak meg.

Ebben a témakörben a kiberbűnözők által a social engineering támadások során alkalmazott taktikákról lesz szó. Ezeknek a technikáknak a megértése elengedhetetlen ahhoz, hogy megvédd magad és szervezetedet ezektől a támadásoktól.

Mi a social engineering?

A social engineering meghatározását Kevin Mitnick fogalmazta meg a legjobban:

„A social engineering a befolyásolás és rábeszélés eszközével megtéveszti az embereket, manipulálja, vagy meggyőzi őket, hogy a social engineer tényleg az, akinek mondja magát. Ennek eredményeként a támadó – technológia használatával vagy anélkül – képes az embereket információszerzés érdekében kihasználni.”

A social engineering egy olyan módszer, amelyben a kiberbűnözők kihasználják a másokban való bizalom iránti természetes emberi hajlamot. Ezt a bizalmat kihasználva férnek hozzá a támadók érzékeny információkhoz.

Egy social engineering támadás négy fázisból épül fel:

1. Információ gyűjtés

A social engineering támadásoknak első lépése, hogy a támadó a célpontokról minél több és jó minőségű adatot szerezzen meg, amelyekre később a kapcsolat kiépítéséhez szükséges fedőtörténeteiket (legendáikat) építhetik. Az adatok összegyűjtéséhez és az áldozat internetes szokásainak megfigyeléséhez sok türelem szükséges.

2. Kapcsolat kiépítése

A szükséges mennyiségű információ összegyűjtése után a támadó beszélgetést kezdeményez az áldozattal anélkül, hogy az áldozatnak bármi gyanús dolog feltűnne.

3. A kapcsolat kihasználása

A harmadik lépés általában a célponttal való hosszú kapcsolattartás után következik be. A támadó egy bizalmas kapcsolat kiépítése után ráveszi a célpontot, hogy különböző hasznos információkat osszon meg.

4. Támadás végrehajtása

Az utolsó lépésben a támadó szépen lassan megszakítja a kommunikációt anélkül, hogy ez gyanút keltene az áldozatban. A támadó célja megvalósult, és a lassú lezárás miatt az áldozat is ritkán jön rá, hogy valaha támadás áldozatául esett.

Kiből lehet célszemély?

Bárkiből lehet célszemély, hiszen a felhasználó és munkavállaló a legtöbb védendő értékhez közvetlenül hozzáférhet. Te, mint felhasználó és/vagy munkavállaló kezeled a hardver eszközöket, futtatod a szoftvereket és dolgozol a szervezet által kezelt adatokkal. Azért is az ember a leggyengébb láncszem, mert a felhasználók általában nem fordítanak teljes figyelmet a számítógépes rendszerekre a használatuk közben. Ezen felül az embereknek vannak olyan tulajdonságai, amelyeket ki lehet használni (segítőkészség, naivitás, közlékenység), és hangulatukat és viselkedésüket akár stresszhelyzetek (konfliktusok, meggondolatlanság, munkahelyi nyomás) vagy pillanatnyi helyzetek (fáradtság, szabadság, betegség) is befolyásolhatják.

Hogyan lehet ezeket kihasználni?

A social engineering különböző módokon használható ki, például kártékony programok terjesztésével, adathalászattal, hulladék átvizsgálásával, illetéktelen épületbe jutással, vagy telefonos megtévesztéssel. A támadók célja az információgyűjtés és a megtévesztés, ezért fontos, hogy minden gyanús üzenetet és linket alaposan ellenőrizz, mielőtt személyes adatokat adnál meg. Légy óvatos az információk online megosztásával, és mindig ellenőrizd a forrás hitelességét egy másik csatornán.

A következő fejezetekben a humán és számítógépes támadások konkrét módszereit vizsgáljuk meg részletesebben, hogy hatékonyan védekezhessünk ellenük.

Humán alapú támadások

A humán alapú támadások során a támadók közvetlenül az embereket próbálják megtéveszteni, hogy hozzáférjenek bizalmas információkhoz vagy rendszerekhez. Ezek a támadások gyakran személyes interakciókon alapulnak, mint a megszemélyesítés vagy szoros követés (tailgating). Mivel szemtől szembeni megtévesztést igényelnek, nehezebben kivitelezhetők, de hatékonyak lehetnek, ha a támadó elég meggyőző.

Hulladék átvizsgálás (Dumpster diving)

Mi a dumpster diving vagy hulladék átvizsgálás?

Ugye ismeritek azt a mondást… „Ami az egyik embernek szemét, a másiknak drága kincs.”

Gondoltál már arra, hogy mit tehet egy kiberbűnöző, miután egyszerűen átnézte a szemetedet?

A dumpster diving vagy hulladék átvizsgálás olyan módszer, amely során a támadók az áldozat kidobott szemetében keresnek értékes információkat, például számlákat, személyes adatokat vagy egyéb érzékeny dokumentumokat. Ezeket az adatokat felhasználva további támadásokat indíthatnak, például adathalász üzeneteket küldhetnek, vagy megpróbálhatják ellopni a személyazonosságodat.

Hulladék átvilágítási példa

Egy támadó miután a kidobott szemeted között megtalálta a telefonszámodat és az éppen vásárolt termék blokkját. Ezekkel az információkkal a támadó potenciálisan felhívhat vagy SMS-t küldhet neked a megvásárolt termékkel kapcsolatban. Az SMS-ben küldhetnek egy linket és felkérhetnek a termék értékelésére ezzel együtt egy weboldal meglátogatására, ahol aztán további adatok, például jelszó vagy bankkártya adatainak átadására kérnek téged. Ugyan ezt megtehetik telefonon is, adatmegerősítésre hivatkozva.

Mik a hulladék átvilágítás veszélyei?

A hulladék átvilágítás veszélyei közé tartozik az adatlopás, amely során a támadók hozzáférhetnek személyes adataidhoz, vásárlási és bankkártya-információidhoz, vagy megpróbálhatják ellopni a személyazonosságodat. Ezekkel az adatokkal további megszemélyesítéses támadásokat indíthatnak ellened vagy mások ellen, és legrosszabb esetben ismerőseid, hozzátartozóid is célponttá válhatnak.

Hogyan védekezhetsz a hulladék átvilágítás ellen?

Fontos, hogy alaposan figyelj arra, hogyan szabadulsz meg az érzékeny adatokat tartalmazó dokumentumoktól, mind a munkahelyeden, mind otthon. Minden személyes adatot tartalmazó iratot apríts fel vagy semmisíts meg aprító gép segítségével vagy akár vágd fel a személyes adatokat tartalmazó részt ollóval, mielőtt kidobod. Ne felejtsd el ellenőrizni a borítékokat és csomagokat sem, mivel ezeken/ezekben is lehetnek értékes információk.

Kifigyelés (Shoulder sufring)

Mi a shoulder surfing vagy kifigyelés?

Shoulder surfing, vagy viccesen magyarra fordítva a váll-szörf egy olyan módszer, ami már jóval régebb óta létezik, mint az okostelefonok és a hordozható laptopok.

Ez egy olyan módszer, amely során a támadók nyilvános helyeken figyelik meg mások bejelentkezési adatait, PIN-kódjait vagy egyéb érzékeny információit. Ez különösen hatékony zsúfolt helyeken, ahol könnyen észrevétlenül megfigyelhetik az áldozatot, például amikor űrlapokat töltenek ki, PIN-kódot írnak be egy ATM-be, vagy jelszót adnak meg egy nyilvános helyen például: internet kávézókban vagy könyvtárakban. A kifigyelés akár távolabbról is történhet, például távcső vagy rejtett kamerák segítségével.

Sokan alábecsülik ezt a veszélyt, mivel azt gondolják, hogy könnyen észrevennék, ha valaki figyeli őket, de a támadóknak elég egyetlen alkalom, egy szerencsés helyzet, hogy hasznot húzzanak a helyzetből.

Mik a shoulder surfing vagy kifigyelés veszélyei?

A shoulder surfing veszélyei közé tartozik, hogy a támadók könnyen hozzáférhetnek a bizalmas információidhoz, például jelszavaidhoz és PIN-kódjaidhoz.

A shoulder surfing gyakorlati példája lehet, amikor egy személy egy zsúfolt kávézóban ül, és a laptopján egy online banki fiókba próbál bejelentkezni. Amikor a felhasználó beírja a jelszavát, egy mögötte ülő ember, aki a vállára néz, könnyen megfigyelheti, hogy milyen adatokat gépel be.

Egy másik példa, amikor egy felhasználó egy ATM-nél áll, és beírja a PIN-kódját. Ha valaki a közelben áll, akár szándékosan, akár véletlenül, jól láthatja, milyen számokat üt a billentyűzeten. A támadó ezután az áldozat pénztárcájából könnyen ellophatja a bankkártyát, és az így megszerzett PIN-kóddal hozzáférhet a számlájához.

Hogyan védekezhetsz ellene?

A shoulder surfing elleni védekezés érdekében a következő intézkedéseket teheted meg.

Kerüld a nyilvános bejelentkezéseket; lehetőleg ne jelentkezz be felhasználói fiókokba nyilvános helyeken. Ha mégis nyilvános helyen dolgozol, keresd azokat a sarkokat, ahol kevesen vannak, hogy elkerüld a hátad mögötti megfigyelést. Ha nem tudod elkerülni a nyilvános helyet, alkalmazz betekintésgátlót (privacy filtert) az eszközöd képernyőjén, hogy megnehezítsd a mások számára a láthatóságot. Amikor gépelsz vagy adatokat írsz be, takard el a billentyűzetet vagy a papíralapú dokumentumokat a testeddel, ezzel is megnehezítve a megfigyelést. Illetve mindig figyelj arra, hogy ne hagyd őrizetlenül az eszközeidet. Ezzel csökkentheted a kockázatot, hogy valaki hozzáférjen az adataidhoz.

Ne használd újra a jelszavaidat több fióknál, mivel ez segít elkerülni, hogy több felhasználói fiókod is a támadó áldozatául essen, ha valamilyen módon sikerülne meglesnie a jelszavad. Használj erős és egyedi jelszavakat, és aktiváld a többfaktoros hitelesítést. Az SMS-kód helyett használj megbízható hitelesítési alkalmazást, mint például a Google Authenticator-t vagy a Microsoft Authenticator-t.

Ezek az egyszerű lépések segíthetnek csökkenteni a shoulder surfing támadások kockázatát, és biztosítani a személyes adataid védelmét.

Szoros követés (Piggybacking, tailgating)

Mi a szoros követés vagy tailgating?

A szoros követés, vagy tailgating, piggybacking, az a módszer, amikor valaki megpróbál belépni egy épületbe vagy védett területre úgy, hogy szorosan követ egy bejutásra feljogosított személyt.

Az egyik leggyakoribb eset, amikor egy személy udvariasan nyitva tartja az ajtót egy másik személynek, akiről nem tudja, hogy jogosult-e a belépésre.

Egy másik eset, amikor egy feledékeny ember hagyja, hogy az ajtó lassan becsukódjon mögötte, lehetőséget adva egy illetéktelen személynek, hogy a záródó ajtón keresztül belépjen.

Szoros követés akaratlanul is megtörténhet, például ha valaki munkálatok során kinyit egy ajtót, miközben cipekedik, így lehetőséget adva harmadik feleknek a belépésre.

Mik a szoros követés vagy tailgating veszélyei?

A szoros követés veszélyei sokrétűek. Vannak, akik elsősorban értékes berendezéseket, például laptopokat és intelligens eszközöket akarnak ellopni, mivel ezek érzékeny információkat tárolnak, így nem csupán az eszközök, hanem az azokon lévő adatok is értékesek. Mások arra törekednek, hogy információkat vagy pénzt lopjanak el, míg megint mások célja, hogy kémprogramokat juttassanak be számítógépekbe vagy routerekbe. Továbbá, egyes támadók megpróbálhatnak bejutni a vállalat szerverszobájába, ahol backdoor malware használatával hozzáférhetnek a teljes hálózathoz, így adatokat és vállalati titkokat lophatnak el. Végül, vannak olyanok is, akik pusztán kárt akarnak okozni erőszakkal vagy vandalizmussal.

Hogyan védekezhetsz a szoros követés vagy tailgating ellene?

A szoros követés vagy tailgating ellen a következő egyszerű intézkedésekkel védekezhetsz. A kulcsok, intelligens jelvények és kártyaolvasók megfelelő eszközök az illetéktelen emberek behatolásának meggátolására; ha valakinek nincs belépésre feljogosító eszköze, akkor nem fog tudni belépni. Ha azt látod, hogy valaki azonosítás nélkül vagy illetéktelenül próbál belépni egy nyitott ajtón vagy kapun, tájékoztasd őt, hogy ez nem helyes, és próbáld meg nem beengedni a személyt, akár becsukva az ajtót, vagy kérd el tőle a belépésre feljogosító eszközét.

Emellett, ha valakinek mégis sikerült behatolni illetéktelenül egy elzárt helyre, plusz védelmet biztosít, ha mindig lezárod a géped, ha nem ülsz előtte. Ne hagyj az asztalodon vagy a nyomtatóban érzékeny adatot tartalmazó papírokat, és biztonságosan zárd el az adatokat tartalmazó hordozókat. Ezek az intézkedések hozzájárulnak a biztonság megőrzéséhez, és segítenek elkerülni a szoros követésből adódó kockázatokat.

Megtévesztés, megszemélyesítés (személyesen vagy telefonon)

Mi a megtévesztéses vagy megszemélyesítéses támadás?

Egy korábbi fejezetben már beszéltünk a social engineering, vagyis az emberek manipulálására épülő támadások különböző formáiról. Az egyik ilyen módszer a megtévesztés és megszemélyesítés, amely során a támadók különféle trükkökkel próbálnak bizalmas információkhoz jutni.

A kiberbűnözők gyakran használják ezeket a módszereket arra, hogy bizalmas adatokat szerezzenek meg. Az első lépésben információkat gyűjtenek az áldozatról, majd egy kidolgozott fedősztorit építenek fel. A cél, hogy a megtévesztéssel elnyerjék az áldozat bizalmát, és rábírják arra, hogy érzékeny adatokat adjon ki. Gyakori taktika, hogy a támadók megbízható személynek adják ki magukat, például hatósági képviselőnek vagy vállalati dolgozónak. Így könnyebben tudnak nyomást gyakorolni, és meggyőzni az áldozatot.

A megszemélyesítés során a támadó konkrétan valaki másnak adja ki magát, hogy beférkőzzön egy személy, cég vagy rendszer közelébe, és információkat szerezzen. Ez a módszer rendkívül hatékony lehet, hiszen a támadók bárkinek kiadhatják magukat – egy egyetemi diáknak, egy új munkatársnak, takarítónak, auditornak, újságírónak, sőt, akár egy pizza-futárnak is.

Mik a veszélyei a megtévesztéses vagy megszemélyesítéses támadásnak?

Egy ilyen támadás különösen veszélyes lehet vállalatok számára. A támadók például olyan információk birtokába juthatnak, amelyekkel egy munkatárs nevében utasítást adhatnak egy pénzügyi tranzakció végrehajtására, vagy érzékeny vállalati adatokat kérhetnek ki. Az ilyen jellegű támadások komoly adatsértéseket és pénzügyi veszteségeket okozhatnak, ha nem vagyunk elég körültekintők.

Hogyan védekezhetsz megtévesztéses vagy megszemélyesítéses támadás ellen?

Légy óvatos a közösségi médiával. A kiberbűnözők gyakran használják a közösségi médiát, például a LinkedInt, hogy információkat szerezzenek rólad és a munkahelyedről. Soha ne folytass bizalmas beszélgetéseket ilyen felületeken, és mindig gondold át, hogy kivel osztasz meg információt.

Tartsd szem előtt a szokatlan jeleket. Mindannyian elfoglaltak vagyunk, és néha reflexből reagálunk az üzenetekre. Ám mindig érdemes egy pillanatra megállni és átgondolni a helyzetet. Miért kérne éppen ez a kolléga pénzátutalást vagy bizalmas adatokat?

Néhány figyelmeztető jel:

- Az üzenet egy szokatlan kommunikációs csatornán érkezik.

- Az illető nyelvezete nem olyan, amit megszoktál tőle.

Ellenőrizzük az illetőt egy másik kommunikációs csatornán keresztül! Gyanítjuk, hogy csaló üzenetet kaptunk? Hívjuk fel a feladót, vagy vegyük fel vele a kapcsolatot egy másik kommunikációs csatornán keresztül és kérdezzünk rá az üzenetre. Sőt még akár személyesen is megkérdezhetjük az illetőt az üzenet valódiságáról.

A kulcs az, hogy mindig legyünk éberek és ne engedjünk a megtévesztésnek. Néhány egyszerű lépéssel sokkal nehezebbé tehetjük a támadók dolgát.

Deepfake

Életünk számos része az internetre költözött, ezért a kiberbűnözők újabb trükköket vetnek be és video-, hangmanipulációs és klónozási technikákat használnak, hogy a könnyen megtéveszthető felhasználókat verjenek át.

A generatív mesterséges intelligencia 2023-as fellendülése óta a szövegből képet, videót és hanganyagot gyártó algoritmusok nagyon gyorsan fejlődnek és szinte lehetetlen bármiféle előrejelzést adni arról, mit hozhat a jövő.

A gépi tanulás által táplált "deepfake" jelenség miatt pedig minden eddiginél komolyabban kell megfontolnunk, hogy elhihetünk-e mindent, amit az interneten látunk.

Csak egy évvel ezelőtt ez a technológia csak képzett hackerek és szakértők számára volt elérhető. Ma már bárki, akinek van telefonja vagy számítógépe, képes deepfake-et készíteni.

Mi az a deepfake és miért fontos?

Régebben sok időt és szakértelmet igényelt egy videó vagy hanganyag manipulálása, de ma már a mesterséges intelligencia könnyebbé tette ezt. A "deepfake" olyan hamis videót vagy hanganyagot jelent, amely a gépi tanulás segítségével készült, és rendkívül valósághű lehet.

Bár az interneten sok ártalmatlan manipulált kép és videó kering, például "arccsere" vagy az "öregítsd magad" trendek, a deepfake-ek sokkal veszélyesebbek. Ezek olyan hamisítványok, amelyeket nagyon nehéz megkülönböztetni a valóditól, és gyakran félrevezetik az embereket.

Sajnos a deepfake-eket gyakran rossz célokra használják, például személyazonosság-lopásra, álhírek terjesztésére vagy politikai manipulációra. Különösen aggasztó, hogy a deepfake-ek túlnyomó része nőket céloz meg, gyakran pornográf tartalmak formájában.

A deepfake-ek használata egyre gyakoribbá válik, és mivel az az emberek gyakran nem tudják eldönteni, hogy valódiak-e vagy sem, ez komoly kiberbiztonsági fenyegetést jelent. A deepfake-ek egyre fejlettebbek a valósághűségüket tekintve, így potenciálisan célba vehetik az arcfelismerő rendszereket, amelyeket egyre gyakrabban használnak az online fiókok, például a banki ügyintézés biztosítására.

A deepfake különböző típusai

A deepfake-ek többféle formában jelenhetnek meg: hamis szövegként, képként, videóként vagy hangként.

Hamis szövegek

Ezeket mesterséges intelligencia segítségével hozzák létre, és nagyon meggyőzőek lehetnek. Ezek a szövegek első ránézésre nem lehet megkülönböztetni az ember által írottaktól, és különféle célokra használják, például használhatják őket üzenetek, blogbejegyzések vagy chat-válaszok generálására.

Hamis képek és videók

Hamis képek és videók esetében a mesterséges intelligencia különféle eljárásokat alkalmaz a képeken és videókban megjelenő arcok manipulálására. Az arccsere ("face swap") során egy személy arcát helyettesítik egy másikéval, azonos arckifejezéssel, megvilágítással és tekintetirányzattal. Az arcrekonstrukció ("face reenactment") pedig egy személy arckifejezését vagy fejmozgását módosítja úgy, hogy olyasmit mondjon vagy tegyen a videóban, amit valójában sosem tett. Ezenkívül új, valóságban nem létező személyek is létrehozhatók.

Hamis hangok

A hamis hangok előállításánál a szöveget beszéddé alakító ("text-to-speech", TTS) és a hangkonverziós ("voice conversion", VC) eljárások jelentősek. A szöveget beszéddé alakító rendszer (TTS-rendszer) egy beírt szöveget hanggá alakít, amely úgy hangzik, mintha a célszemély mondaná. A hangkonverzió (VC-rendszer) pedig egy már meglévő hangfelvételt módosít úgy, hogy az új hang a célszemély hangjára hasonlítson, de mégis eltér az eredeti felvételtől. Mindkét technológia akkor működik jól, ha a célszemélyről sok, jó minőségű hangfelvétel áll rendelkezésre, gyakran több órányi.

Lehetséges veszélyhelyzetek a deepfake használatával

A deepfake-eknek számos veszélye van.

Biometrikus rendszerek kijátszása

A deepfake technikákkal készített videók vagy hangfelvételek megtéveszthetik a biometrikus azonosító rendszereket, például a telefonos hangfelismerést vagy az arcfelismerést.

Social engineering

A deepfake technológiát felhasználva célzott adathalász támadások és csalások is végrehajthatók. Például a támadók lemásolhatják egy vezérigazgató hangját, és felhívhatják a vállalat egyik alkalmazottját, hogy pénzügyi tranzakciókat kezdeményezzenek. Ez komoly anyagi károkat okozhat a cégnek, mivel az alkalmazott azt hiszi, hogy a kérést valóban a vezetőtől kapta.

Dezinformációs kampányok

A deepfake-ekkel hitelesnek tűnő, de manipulált médiatartalmakat készíthetnek, amelyekkel félrevezető információkat terjesztenek. Ezek a hamis hírek komoly társadalmi vagy politikai károkat okozhatnak, befolyásolva a közvéleményt vagy választási eredményeket.

Rágalmazás

A támadók olyan hamis videókat vagy hanganyagokat hozhatnak létre, amelyekben egy személyt valótlan kijelentésekkel vagy helyzetekben mutatnak be. Ez súlyosan károsíthatja az illető hírnevét, akár személyes, akár szakmai szinten.

Valódi példa a deepfake egy lehetséges felhasználására

Egy anyukát csalók hívtak fel telefonon azzal az ürüggyel, hogy elrabolták a lányát, és váltságdíjat követelnek, különben soha nem látja viszont. A hívás közben az anyuka a háttérben hallotta a lánya hangját, ahogy kétségbeesetten kiabál: „Segíts, anya, elraboltak!”

A lány éppen egy síúton volt, amikor ez a hívás történt, így az anyuka nem tudta biztosan megállapítani, hogy a lánya valóban bajban van-e. A telefonbeszélgetés alatt az anyuka egyik barátnője is jelen volt, aki azonnal értesítette a 911-et. A barátnő elmondta a diszpécsernek a történteket, aki nyugodtan kezelte a helyzetet, mivel már találkozott hasonló esetekkel. Megpróbálta kideríteni, hogy valóban elrablásról van-e szó, vagy csak egy átverésről. Olyan kérdéseket tett fel, mint például: „Látták a lányt az elmúlt néhány órában? Biztosak benne, hogy elrabolták?”

Végül az apukát hívták fel, aki szintén ott volt a síúton, hogy ellenőrizze, a lánya biztonságban van-e. Amikor az apuka rémülten berontott a lánya szobájába, a lány megijedt, de szerencsére kiderült, hogy nem történt semmi baj, és a csalók nem jártak sikerrel.

A csalók deepfake technológiát használtak a lány hangjának utánzásához. Valahonnan megszereztek egy körülbelül 10 perces hangfelvételt a lányról, és ebből hozták létre a segítségkérő hangokat, amelyekkel az anyukát megtévesztették.

Az esetről egy rövid riport is készült, amelyet egy amerikai hírcsatornán sugároztak: Mom targeted by alleged AI voice scam that falsely claimed daughter was kidnapped | Nightline

Tippek a deepfake felismeréséhez

Tekintettel arra, hogy a közösségi oldalainkon robbanásszerűen terjednek az új deepfake-ek, és ezek potenciálisan valódi károkat okozhatnak, fontos tudni, hogyan lehet ezeket felismerni.

Sajnos egyetlen deepfake-azonosítási technika sem teljes mértékben megbízható, az alábbi néhány deepfake-felismerési módszer használata sok esetben segíthet annak megállapításában, hogy egy multimédia fájl valóban deepfake-e vagy sem.

A legtöbbet használt deepfake manipulációk az arcot célozzák meg. Képek és videó fájlok esetében tehát a deepfake-ek még mindig gyakran felismerhetők a résztvevők arckifejezésének és testmozgásának alapos vizsgálatával.

Ha videóról van szó, akkor a következőképpen tudod ellenőrizni a médiatartalmat:

- Ellenőrizd, hogy a beszéd illeszkedik-e a száj mozgásához.

- Ellenőrizd, hogy az arckifejezések illeszkednek-e vagy sem a beszéd érzelmi tónusához.

- Vizsgáld meg az arcot. Túl sima vagy túl ráncosnak tűnik a bőr? A bőr öregedése hasonló/megegyezik a haj és a szemek öregedésével? A deepfake modellek ilyen helyzetben inkonzisztensek lehetnek.

- Figyelj az arcszőrzetre vagy annak hiányára. Valódinak tűnik az arcszőrzet? A deepfake-ek hozzáadhatnak vagy eltávolíthatnak bajuszt, pajeszt vagy szakállat.

- Vizsgáld meg, hogy van-e természetellenes pislogás vagy villogás a szemek körül, mivel a mesterséges intelligencia egyelőre nehezen szimulálja a szem pislogását. Ennek eredményeképpen a deepfake algoritmusok általában következetlen pislogási mintákat produkálnak, vagy teljesen elhagyják azt.

- A deepfake algoritmusok gyakran rosszul reprodukálják az árnyékokat és a tükröződéseket, ezért nézed meg, hogy nincs-e furcsa megvilágítás vagy árnyék a képen. Nézd meg alaposan a tükröződéseket vagy árnyékokat a környező felületeken, a háttérben vagy akár a résztvevők szemében.

- Ha nagy felbontású videóról van szó, érdemes alaposan megvizsgálni a szereplő szemét, különösen a pupillákat. Ha a videón látható személy közeli és távoli tárgyakra is fókuszál, vagy különböző fényforrásokra kell reagálnia, akkor a pupillák méretének változnia kellene. A deepfake-ek esetében azonban gyakran előfordul, hogy a mesterséges intelligencia nem kezeli megfelelően ezt a változást, és a szemek természetellenesnek tűnnek. Ez az egyik jele lehet annak, hogy a videót deepfake technológiával készítették.

- Figyeld meg a háttérben vagy az előtérben vannak-e szövegek, feliratok. Az algoritmusok nehezen tudnak betűket ezekből pedig összefüggő szövegeket képként legenerálni.

- A deepfake képeken gyakran észrevehető mesterséges zaj vagy torzítás, amelyet az algoritmusok hoznak létre, hogy elfedjék a hibákat. Ha egy kép részletei, például a bőr textúrája, a háttér vagy a fények szokatlanul homályosak vagy természetellenesek, az arra utalhat, hogy a képet deepfake technológiával manipulálták.

Vannak a diffúziós modellekből készült deepfake képek is. Egyszerűen fogalmazva, a diffúziós modellek olyan technikák, amelyek képesek nagyon valósághű képeket generálni az alapján, amire betanították őket. Például, ha a modell macskák képein tanult, akkor valósághű macskaképeket tud előállítani. Az ilyen technológiával készült deepfake képek felismerésére a következő jelek segíthetnek:

- Keress aszimmetriákat, például olyan fülbevalókat vagy szemüveg szárakat, amelyek eltérőek a két oldalon.

- Vizsgáld meg, hogy az egyik szem kissé nagyobb-e, mint a másik.

- Ellenőrizd a megfelelő számú ujjakat, valamint a kéz méretét és valósághűségét, mert a kéz a másik dolog, amivel a deepfake-ek jelenleg még küzdenek.

Az arccsere módszerét alkalmazó deepfake-ek esetében a következő dolgokat érdemes megnézned:

- Vizsgáld meg a homlokot és az arc széleit, mert néha látható az a pont, ahol az „új” arcot az eredeti arcra illesztették.

- Ellenőrizd a texturális vagy színbeli különbségeket, a hajvonalat, mert az illesztésnél ezek is egy kicsit másnak tűnhetnek.

- A deepfake algoritmusok gyakran rosszul reprodukálják az árnyékokat és a tükröződéseket, ezért nézed meg, hogy nincs-e furcsa megvilágítás vagy árnyék a képen. Nézd meg alaposan a tükröződéseket vagy árnyékokat a környező felületeken, a háttérben vagy akár a képen szereplők szemében.

- Figyeld meg a háttérben vagy az előtérben vannak-e szövegek, feliratok. Az algoritmusok nehezen tudnak betűket ezekből pedig összefüggő szövegeket képként legenerálni.

A deepfake-ek hamarosan olyan valósághűvé válhatnak, hogy még a szakértőknek is nehéz lesz felismerni őket. Mivel a technológia gyorsan fejlődik, fontos, hogy mindig óvatos legyél az online látott tartalmakkal kapcsolatban. Legyél szkeptikus, soha ne fogadj el egy médiatartalmat önmagában. Ellenőrizd a tényeket és hasonlítsd össze a kérdéses videót vagy képet más, megbízható forrásokból származó információival. Mindig próbáld megkeresni a tartalom eredeti forrását, hogy biztos lehess annak hitelességében.

Hogyan védekezhetsz a deepfake-ek ellen

Létfontosságú, hogy lépéseket tegyél a saját védelmed érdekében. A deepfake-ek létrehozásának megakadályozása technikailag lehetetlen, főleg a hírességek vagy közszereplők esetében, mivel rengeteg videó és kép készül róluk és kerül ki az internetre. Vannak azonban olyan lépések, amelyeket a te magad is megtehetsz annak érdekében, hogy elkerüld, hogy a deepfake-eket készítsenek rólad.

Bizonyos mértékig megvédheted magad azzal, hogy priváttá teszed a közösségi profilodat. Így csak a barátaid és a követőid láthatják a tartalmaidat. Ez nem csak általában korlátozza a képeid elérhetőségét az interneten, de jelentősen növeli a támadó megtalálásának lehetőségét, ha valaki mégis készít rólad egy deepfake-et.

Szabályozási előrelépések is történtek a deepfake-ek elleni küzdelemben. Az Európai Parlament elfogadta a világ első AI-jogszabályát, amely szabályozza a mesterséges intelligencia használatát. A jogszabály, az EU szerint segít megvédeni az alapvető jogainkat, a demokráciát, a jogállamot és a környezeti fenntarthatóságot a nagy kockázatú AI-fejlesztésektől, miközben fellendíti az innovációt, és a terület egyik vezetőjévé teszi Európát.

A jogszabály például előírja azt is, hogy a mesterséges intelligencia által módosított deepfake tartalmakat – legyenek azok akár képek, videók vagy hangfájlok – külön címkével kell majd ellátni, hogy felismerhetők legyenek. Bár ez nagy előrelépés a védelem terén, a támadók sajnos gyakran figyelmen kívül hagyják a törvényeket, így mindig érdemes óvatosnak lenni.

Számítógép alapú támadások

A számítógépes támadások során a támadók technológiai eszközöket és módszereket használnak, hogy hozzáférjenek bizalmas információkhoz vagy rendszerekhez. Ezek a támadások nem igényelnek személyes interakciót az áldozattal, helyette fejlett informatikai ismeretekre és digitális eszközökre támaszkodnak. Az ilyen típusú támadások célpontjai lehetnek számítógépek, okostelefonok vagy más digitális eszközök, amelyeket mindennap használunk. A támadók ál-weboldalak, csaló applikációk, adathalászat vagy kártékony kódok révén próbálnak hozzáférni az érzékeny adatokhoz, gyakran láthatatlan módon.

Álweboldalak

Mik az álweboldalak?

Naponta valószínűleg több tíz, de akár több száz weboldalt is felkeresel az interneten, óvatlanul pedig olyan helyekre is tévedhetsz, ahol a kiberbűnözők csak az adataidra várnak.

Nem csak a napi böngészés során találhatsz rá ilyen áloldalakra, de adathalász emailben vagy közösségi média posztban is megjelennek ilyen oldalakra vezető linkek.

Az álweboldalak olyan hamis weboldalak, amelyek megtévesztően hasonlítanak a valódi oldalakra, és azzal a céllal hozták létre őket, hogy személyes adatokat, jelszavakat vagy pénzügyi információkat lopjanak. A felhasználók gyakran nem veszik észre a különbséget, mivel a hamis oldalak kinézete az eredetire emlékeztet, ezért legyél nagyon óvatos, és mindig ellenőrizd, hogy tényleg a helyes oldalon jársz-e.

Milyen veszélyei vannak az álweboldalaknak?

Az álweboldalak fő veszélye az adatlopás. Ha a felhasználók óvatlanul megadják a jelszavaikat vagy személyes adataikat ezeken az oldalakon, azok kiberbűnözők kezébe kerülhetnek, akik ezeket további visszaélésekre használhatják.

Hogyan védekezhetsz az álweboldalakkal szemben?

Az álweboldalak elleni védekezés során fontos, hogy mindig legyünk éberek és alaposan ellenőrizzük a meglátogatott weboldalakat.

Az egyik gyakori módszer, amit a támadók alkalmaznak, a homoglifák vagy elgépelt URL-ek használata. A homoglifákra egy olyan módszer, amikor hasonló kinézetű, de valójában különböző karaktereket használnak az URL-ekben. Például a támadók gyakran helyettesítik az „l” betűt egy nagy „i”-vel, mert vizuálisan nagyon hasonlítanak egymásra. Ez megtévesztő lehet egy gyors pillantásra, így egy eredetinek tűnő weboldal valójában hamis lehet. Ehhez kapcsolódik a „typosquatting” jelensége is, amikor szándékosan elírt, népszerű weboldalakhoz hasonló neveken regisztrálnak domainneveket. Például „google.com” helyett „gogle.com” vagy „gooogle.com”

Egy másik fontos védekezési módszer az álweboldalakkal szemben a HTTPS protokoll használatának ellenőrzése. A HTTPS biztosítja, hogy a felhasználó és a webszerver közötti kapcsolat titkosított legyen, így védelmet nyújt a lehallgatás ellen. Ezt a böngésző címsorában látható "https://" előtag, valamint a lakat ikon jelzi, amely néha zöld színű is lehet. Azonban fontos megjegyezni, hogy önmagában a HTTPS nem garantálja teljes mértékben a biztonságot. Ha a weboldalt egy támadó üzemelteti, akkor hiába van titkosítva a kommunikáció, az adatok mégis a támadóhoz kerülnek. Ezért mindig érdemes figyelni a weboldal hitelességére és más gyanús jelekre is, nem csupán a HTTPS protokollra.

Emellett érdemes figyelni a weboldalon feltüntetett elérhetőségekre. Minden törvényes vállalat kötelezően megadja elérhetőségi adatait, például címét és telefonszámát. Ha egy oldal ezeket nem tartalmazza, vagy a megadott elérhetőségek gyanúsak (például a telefonszám nem elérhető), az figyelmeztető jel lehet. Az ilyen oldalakat jobb elkerülni.

Csaló Applikációk

Mik a csaló applikációk?

A csaló applikációk olyan mobilalkalmazások, amelyek első ránézésre ártalmatlannak tűnhetnek, de valójában rosszindulatú célokat szolgálnak, például adatlopást vagy pénzügyi károkozást. Ilyen csalás például, amikor az alkalmazás a háttérben futtatja a hirdetéseket, gyorsítva az akkumulátor lemerülését, vagy amikor a felhasználó tudta nélkül aktiválnak előfizetéseket (fleeceware). Ezek az applikációk gyakran a hivatalos alkalmazásboltokban is elérhetők, így sok felhasználó biztonságban érzi magát letöltésük során, pedig komoly veszélyeket rejtenek.

Milyen veszélyei vannak a csaló applikációknak?

A csaló applikációk veszélyei többek között adatlopást, pénzügyi csalást, rejtett előfizetési díjakat vagy eszközfertőzést foglalhatnak magukban. Gyakran ezek az alkalmazások a felhasználók tudta nélkül hoznak létre előfizetéseket, vagy fertőzik meg a készüléket olyan kártevőkkel, amelyek célja a felhasználói adatok, például a telefonszámok, e-mail címek vagy banki információk megszerzése.

Példa

Minden idők egyik legsikeresebb és legkiterjedtebb okostelefonos csalási kampánya.

Így jellemzik a Dark Herring-et a Zimperium kiberbiztonsági cég tanulmánya. Ebben a rosszindulatú kampányban ismeretlen hekkerek több mint 100 millió androidos okostelefont fertőztek meg, és két év alatt rengeteg pénzt, becslések szerint több százmillió dollárt kaszáltak.

A támadók 470 appot töltöttek fel a Google Playbe. Ingyenes játékok, fotós kiegészítők, hasznos apróságok, a Google szűrőrendszere nem talált bennük semmi gyanúsat, így simán felkerülhettek a boltba.

A trükk az volt, hogy az appok telepítés után üzenetet küldtek a felhasználóknak, az üzenetben egy link volt, a linken pedig egy személyre szabott weboldal, ami „ellenőrzési céllal” kért el pár adatot. Ez még nem is volt nagyon gyanús, hiszen nem kért bankkártyaszámot és hasonló érzékeny adatot, "csak" telefonszámot.

A telefonszámmal a rendszer egy úgynevezett direct carrier billing szerződésbe csalogatta be az óvatlan felhasználót. Ez egy olyan előfizetés, aminek a díját a felhasználó a telefonszámlába beépítve fizeti ki.

Ezzel a trükkel az appoknak sikerült úgy behúzniuk a csőbe a felhasználóikat, hogy az egészből a Google Play semmit nem észlelt, az alkalmazások így hónapokon keresztül ott tudtak maradni a boltban, letöltésre és áldozatra várva. A vírusirtó alkalmazások sem regisztrálták őket rosszindulatúnak, hiszen nem maguk az appok voltak vírusosak.

A csalók a felhasználóktól csak kisebb összegeket húztak le havonta, maximum 15 dollárt hozzáírva a telefonszámlához, így akadhattak olyan károsultak is, akik jó ideig észre se vették, hogy lopják a pénzüket.

2020 márciusában kezdtek el feltűnni a Google Playben ezek az alkalmazások, de csak, közel két évvel később 2022-ben törölték az összeset a kínálatból. Persze ettől még a letöltött és telepített verziók ott maradhattak a készülékeken, itt tudod ellenőrizni az érintett appok listáján, hogy a telefonján van-e ilyen.

Hogyan védekezhetsz a csaló applikációk ellene?

A csaló applikációk elleni védekezés különösen fontos, mivel az okostelefonok sokoldalúságát a milliónyi elérhető alkalmazás biztosítja, de ezek között sajnos gyakran megjelennek kártékony, rosszindulatú programok is.

Az első lépés, hogy mindig megbízható forrásból tölts le alkalmazásokat. Az eszközöd típusa meghatározza, hogy milyen lehetőségeid vannak. Ha Apple készüléket használsz, csak az App Store-ból töltsd le az appokat, ahol az Apple minden alkalmazást biztonsági ellenőrzésnek vet alá. Ha Androidot használsz, akkor bárhonnan letölthetsz alkalmazásokat, de érdemes a Google Play alkalmazás boltból letöltened az alkalmazásaidat. A Google Play a Google által fenntartott bolt, ahol az alkalmazások átmentek egy alap biztonsági ellenőrzésen. Ezen felül érdemes egy vírusirtó alkalmazást is használni.

Kerüld a vadonatúj, kevéssé ismert appokat, mivel ezek nagyobb kockázatot hordozhatnak. Minél régebb óta van jelen egy applikáció a piacon, és minél több felhasználói vélemény érkezett rá, annál biztosabb, hogy megbízható.

Az alkalmazások engedélyei is kulcsfontosságúak. Mielőtt bármilyen engedélyt megadsz, mindig gondold át, valóban szüksége van-e az alkalmazásnak az adott adatokhoz való hozzáférésre. Ne adj meg feleslegesen olyan engedélyeket, amelyek túlzott hozzáférést biztosítanak az adataidhoz vagy a telefonod erőforrásaihoz. Például egy képszerkesztő alkalmazásnak nincs szüksége hozzáférésre a telefonkönyvedhez, ahogy egy navigációs applikációnak sem kell elérnie a kamerádat vagy mikrofonodat.

A rendszeres frissítések biztosítják, hogy az alkalmazásaid a legújabb biztonsági fejlesztéseket tartalmazzák, amelyekkel elkerülheted az új fenyegetéseket. Érdemes engedélyezni az automatikus frissítéseket, de ha manuálisan frissítesz, legalább kéthetente ellenőrizd, hogy minden appod naprakész legyen.

Végül fontos, hogy ha fizetési eszköz van társítva a fiókhoz, az alkalmazás törlése nem jelenti a hozzá kapcsolódó előfizetés automatikus lemondását! Mindig gondoskodj arról, hogy az előfizetést külön is megszünteted.

Adathordozó szétszórás (Baiting)

Mi a baiting?

A baiting (csalizás) egy kiberbiztonsági támadási módszer, amely során a támadók hamis ígéretekkel, nyereményekkel vagy más vonzó ajánlatokkal próbálják rávenni az áldozatokat, hogy rosszindulatú linkekre kattintsanak vagy káros fájlokat töltsenek le. A cél gyakran az áldozat személyes adatainak megszerzése vagy a készülékének megfertőzése.

A baiting online és offline formában is történhet.

Online például reklámok, e-mailek vagy közösségi média posztok formájában jelenhet meg, ahol gyakran vonzó ajánlatokkal, például ingyenes szoftverekkel, zenékkel, filmekkel vagy nyereményjátékokkal csalogatják a gyanútlan felhasználókat. Különböző hamis ígéretekkel próbálják megszerezni az áldozat személyes adatait vagy rávenni az áldozatot, hogy telepítenek rosszindulatú programokat.

Például egy LinkedIn-en lévő posztban arra kérik az áldozatot, hogy töltsön ki egy felmérést saját magával és a munkájával kapcsolatban, miközben pénzt kínálnak neki. Ekkor egy részletes profilt tudnak készíteni rólad a megadott adataidból, amit más támadásoknál felhasználhatnak. Az ilyen linkek ugyanakkor felkínálhatnak népszerű szoftverek vagy szórakoztató anyagok (filmek, zenék, játékok) ingyenes verzióit nem megbízható webhelyeken vagy fájlmegosztó platformokon. Egy tipikus példa a „Gratulálunk, Ön egy iPhone 13 szerencsés nyertese” üzenet. Kattintás után akár rosszindulatú szoftverek is letöltődnek és települhetnek a készülékedre, veszélyeztetve ezzel az eszköz és a rajta tárolt adatok biztonságát.

Offline a támadók fizikailag elhagyott pendrive-okat vagy más adathordozókat helyeznek el nyilvános helyeken, például reptereken, kávézókban, parkolókban vagy irodákban. Amikor valaki megtalálja, és kíváncsiságból bedugja a számítógépébe, a pendrive rosszindulatú szoftvereket telepít, amelyek hozzáférhetnek az áldozat hálózatához vagy adatállományaihoz.

A baiting sok szempontból olyan, mint az adathalászat. A különbség az, hogy itt tárgy vagy áru ígéretét használja az áldozatok elcsábítására. A hatékonysága abban rejlik, hogy az emberi természet gyenge pontjaira épít. Az emberek természetes kíváncsisága gyakran arra ösztönzi őket, hogy bedugjanak egy talált USB eszközt a számítógépükbe, hogy megnézzék, mi található rajta. Emellett a kapzsiság is erős motiváló tényező, hiszen az ingyenes ajánlatok, nyeremények vagy más értékes tárgyak csábítóak, és sokan nem tudnak ellenállni a lehetőségnek, hogy megszerezzenek valami értékeset, még akkor sem, ha gyanakodniuk kellene.

Milyen veszélyei vannak a baitingnek?

A baiting során a támadók személyes és/vagy banki adatokat szerezhetnek meg.

Adatvesztésen felül a számítógép is megfertőződhet. Ha káros szoftverek települnek a számítógépre, azok veszélyeztethetik a felhasználó eszközének biztonságát, és hozzáférhetnek a tárolt adatokhoz.

Hogyan védekezhetsz az adathordozó szétszórás ellene?

Az egészséges szkepticizmus és az odafigyelés megelőzheti ezeket a támadásokat. Ha túl szép ahhoz, hogy igaz legyen, akkor valószínűleg az is. Legyél mindig óvatos az ilyen csábító üzenetekkel vagy ajánlatokkal szemben.

Soha ne kattints olyan linkekre, amelyek megbízhatatlan forrásból származnak, és ne tölts le fájlokat kétes weboldalakról.

Fontos, hogy napra kész vírusírtót használj, hiszen ezek azok a programok, amik észlelik a rosszindulatú tevékenységeket a számítógépen és tudnak intézkedni ellenük.

Ha találsz egy pendrive-ot, ne használd, amíg nem ellenőrizted. Vannak olyan vírusirtók, amelyek képesek ellenőrizni a cserélhető adathordozók biztonságát.

Mindig hivatkozz a hivatalos webhelyekre vagy azokra a közvetlen kommunikációs csatornákra, amelyeken megbízható szervezetekkel lehet kommunikálni, hogy meggyőződj az ajánlatok vagy letöltések hitelességéről.

Ezek az egyszerű, de hatékony lépések segíthetnek elkerülni, hogy csalás áldozatává válj, és megóvhatják a személyes adataid és eszközeid biztonságát.

Adathalászat

Mi az adathalászat vagy phishing?

Az adathalászat, más néven phishing, a kibertámadások leggyakrabban alkalmazott típusa, amely során megtévesztő e-maileket, üzeneteket vagy webhelyeket használnak, hogy hiteles forrásokat utánozzanak. A támadók célja az, hogy érzékeny adatokat, például jelszavakat, banki információkat vagy személyazonosító adatokat szerezzenek tőled.

Biztosan találkoztál már az adathalász e-mailek egyik legismertebb formájával, mint a "gazdag nigériai herceg" vagy az "Ön nyert 1 millió eurót" típusú üzenetek. Az utóbbi időben azonban a kiberbűnözők sokkal kifinomultabb módszerekkel támadnak. Olyan e-maileket kaphatsz, amelyek látszólag megbízható bankoktól vagy népszerű internetes szolgáltatásoktól származnak, és arra kérnek, hogy erősítsd meg a fiókod adatait, vagy add meg a bankkártya adataidat.

Egy tipikus adathalász támadás során a támadó előzetesen összegyűjtött információkkal küld egy gondosan megfogalmazott, hosszú e-mailt, amelyben megemlíti munkával kapcsolatos információkat, a vezetőd nevét, és sürgősséget sugall. Ezzel a taktikával a támadók azt remélik, hogy lecsökken az éberséged, nem leszel többé óvatos, és teljesíted az e-mailben szereplő kérést, például érzékenyebb információkat küldesz, mint például jelszavakat és hitelkártya adatokat, vagy sürgős kifizetést indítasz, esetleg letöltesz egy fájlt.

Az adathalász támadások népszerűsége nem véletlen, mivel ezek a módszerek egyszerűek és hatékonyak. Az F5 Labs kutatásai szerint az adathalászat felelős volt az illetéktelen behatolások 21%-áért, ami a második legnagyobb ok, amit 2019-ben az amerikai vállalatok jelentettek.

Milyen különböző típusai vannak az adathalászatnak?

Az adathalászatnak több különböző típusa létezik, amelyeket a támadók különböző stratégiákkal alkalmaznak a céljaik elérésére.

Email adathalászat

Ez a legelterjedtebb forma, amikor a támadók olyan e-maileket küldenek neked, amelyek látszólag egy megbízható vállalkozástól, például egy banktól származnak. Ezek az üzenetek arra próbálnak rávenni, hogy kattints egy linkre, ahol adatokat kell megadnod, vagy nyiss meg egy rosszindulatú programot tartalmazó csatolmányt.

Spear phishing

Ez a típus sokkal célzottabb és kifinomultabb. A támadók rólad gyűjtenek össze személyes adatokat, például a teljes nevedet, a munkahelyedet vagy a munkahelyi címedet, sőt, néha még konkrét információkat is a munkakörödről. A személyre szabott üzenetek célja, hogy megbízhatóbbnak tűnjenek, így könnyebben rávihessenek, hogy érzékeny adatokat adj meg.

Whaling / Bálnavadászat

A Whaling olyan támadás, amely a vezető beosztású alkalmazottakat, a vállalatnál magasabb pozícióban lévő embereket célozza meg. A bálnavadászat célja ugyanaz, mint bármely más adathalász-támadásé. A támadók gyakran személyes vagy vállalati információkat gyűjtenek össze a célpontokról, hogy az üzenetek hitelesebbnek tűnjenek. Az e-mail úgy tűnik, mintha hiteles forrásból érkezett volna, és akár vállalati logókat vagy egy csalárd weboldalra mutató linkeket is tartalmazhat, amelyeket szintén úgy alakítottak ki, hogy legitimnek tűnjenek. Minél több kutatást végeznek a támadók, annál személyre szabottabb és meggyőzőbb lehet az üzenet.

Például, ha egy vállalat nyilvánosan megosztja a karácsonyi bulin készült fotókat a közösségi médiában, például LinkedIn-en a támadók ezt kihasználhatják: "Szia Tamás, itt István – múlt csütörtökön igazán jól sikerült a karácsonyi party! Remélem, sikerült kiszedned azt a zsírfoltot a piros ingedből!"

Ez a személyre szabott üzenet könnyen megtéveszthet, mivel hitelesnek tűnik, és egy ismerős helyzetre hivatkozik.

Vishing

A vishing a telefonos adathalászat egy formája, amely során a támadók telefonon keresztül próbálnak érzékeny adatokat kicsalni az áldozatokból. A vishing során a módszer hasonló a hagyományos adathalászathoz, de itt a manipuláció telefonos beszélgetés során történik.

A támadók hamis hívóazonosítót használnak, hogy a telefonhívások úgy tűnjenek, mintha megbízható forrásból származnának és gyakran manipulálják a hangjukat, hogy hitelesebbnek tűnjenek. A vishing során a támadók pretexting technikát alkalmaznak, amikor hamis forgatókönyveket állítanak fel. Például banki tisztviselőnek, kormányzati szervnek vagy közüzemi szolgáltatónak adhatják ki magukat, hogy nyomást gyakoroljanak az áldozatokra, és érzékeny adatok megosztására, vagy rosszindulatú szoftverek letöltésére bírják őket. Néha elegendő, ha megemlítik az "IT" varázsszót, és máris sokan bármit megtesznek.

Például előfordulhat, hogy azt mondják, hogy olyan kritikus problémád van, amely azonnali figyelmet igényel. Ekkor küldhetnek egy QR-kódot vagy linket egy hamis weboldalra, ahonnan letölthetsz egy "frissítést", ami valószínűleg kártékony kódot tartalmaz. Esetleg arra kérhetnek, hogy telepíts egy távoli hozzáférést biztosító alkalmazást, mint az AnyDesk, ami lehetővé teszi számukra, hogy távolról hozzáférjenek a számítógépedhez. Ha ezt engedélyezed, elveszted az irányítást a laptopod felett, és a támadók akár utalásokat is indíthatnak a nevedben, amíg te be vagy jelentkezve a bankfiókodba. A folyamatot csak az internet elérésének megszakításával vagy a számítógép teljes leállításával szakíthatod meg.

Smishing

Az SMS adathalászat, más néven smishing, olyan módszer, amely mobil SMS-üzeneteket használ a támadások végrehajtására. Ezek az üzenetek gyakran sürgős cselekvésre ösztönöznek, például linkekre való kattintásra vagy információk megadására.

Eredet és a FLUBOT

A smishing (SMS adathalászat) első esetei a 2000-es évek közepére nyúlnak vissza, de a FluBot-támadás a legismertebb példa volt, amely 2020 decemberében jelent meg. Ez a rosszindulatú program elsősorban Android eszközökön terjedt SMS-ben, de az iPhone felhasználói is kaptak fertőzött linkeket. Az üzenetek arra kérték a felhasználókat, hogy kattintsanak egy linkre, amely egy csomagküldés nyomon követésére vagy egy hamis hangpostaüzenet meghallgatására szolgáló alkalmazás telepítéséhez volt szükséges. A telepítés után az alkalmazás hozzáférési engedélyeket kért, amelyeket a hackerek személyes adatok ellopására és a beépített biztonsági mechanizmusok kikapcsolására használhattak fel.

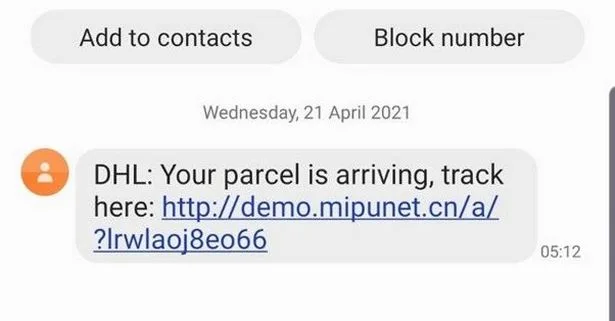

Példa SMS üzenetre és hamis DHL alkalmazásra, amely a FluBot kártevőt tartalmazza:

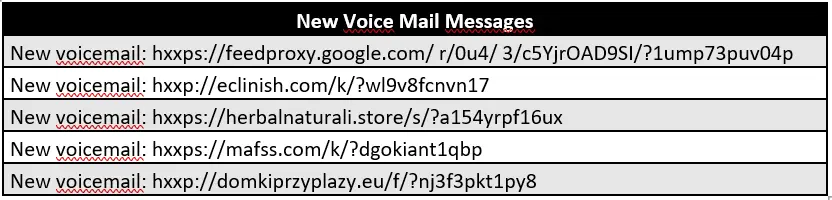

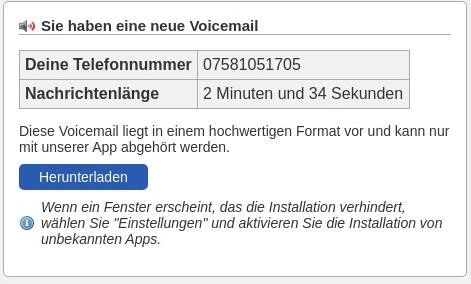

Itt pedig pár példa a hangüzenetre utaló üzenetről, valamint egy kép, amely megmutatja, hogy mi jelenik meg azoknak az ügyfeleknek, akik rákattintanak az egyik új üzenetváltozatban található linkre:

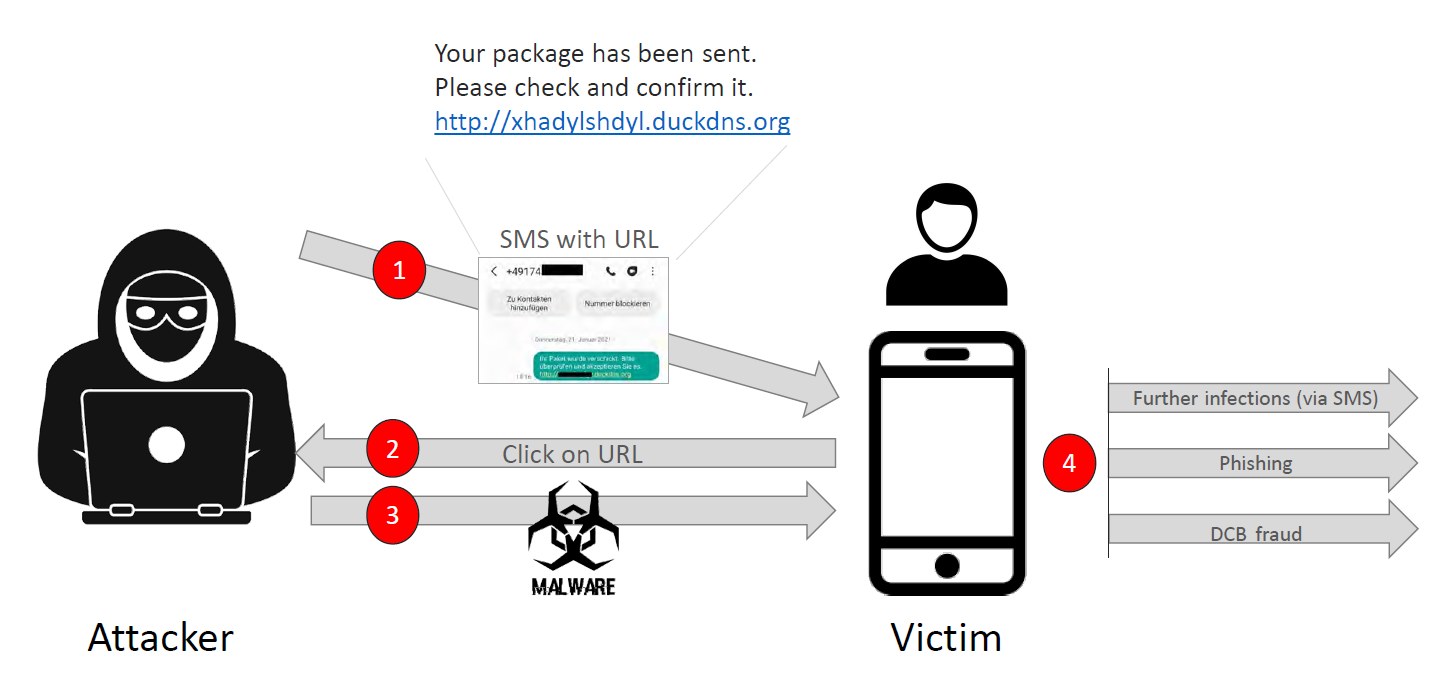

A lenti diagram bemutatja, a fertőzés általános menetét:

Az üzeneteket rendszeresen frissítették, több mint 40 változatban jelentek meg, és számos nagyvállalat (pl. Amazon, DHL) nevében érkeztek. Ha valaki Android telefont használt, a kattintás után egy olyan oldalra jutott, amely magyarázatot adott a rosszindulatú szoftver telepítésére.

A rosszindulatú program miután adminisztrátori jogokat szerzett az áldozat telefonján, végrehajthatta az alábbi műveletek legalább egyikét:

- Hozzáfért az érintett eszközön található, rendkívül érzékeny személyes adatokhoz

- SMS-eket küldött a telefon névjegyzékében szereplő személyeknek, ezzel hihetővé téve az üzenetet

- További adathalász támadásokhoz vezetett, azaz az áldozatokat további külső adathalász webhelyekre irányította

- Lehallgatta a telefonra küldött SMS-eket, hogy megszerezze a harmadik felek által elküldött egyszeri jelszavakat (például bankok), és ellopta más érzékeny hitelesítő adatokat (beleértve a Bitcoin-tárcákat)

- Spyware-t használt a telefonon tárolt, onnan elküldött vagy a telefonon kapott érzékeny adatok gyűjtésére

- SMS-t küldött drága nemzetközi célállomásoknak és MMS-t küldött prémium tarifákra, így a támadók minden elküldött SMS és MMS után pénzt kaptak

Az iPhone-felhasználókat a FluBot rosszindulatú program nem érintette, mivel az Apple készülékek nem tudtak Android APK-kat telepíteni. Azonban az iPhone-felhasználók továbbra is kaptak fertőzött linkeket tartalmazó SMS-eket, amelyek egy adathalász webhelyre irányították őket. Ezen az oldalon arra kérték a felhasználókat, hogy adják meg Apple azonosítójukat és jelszavukat, valamint más érzékeny személyes adataikat, ezzel veszélybe sodorva a biztonságukat.

Milyen veszélyei vannak az adathalászatnak?

Az egyik legnagyobb kockázat a személyes adatok ellopása, hiszen a támadók gyakran kérnek jelszavakat, banki adatokat vagy személyes azonosítókat. Ha ezekhez hozzáférnek, személyazonosság-lopás áldozatává válhatsz, amely hosszú távon komoly jogi és pénzügyi problémákat okozhat. Emellett a pénzügyi veszteségek is jelentősek lehetnek, mivel a megszerzett banki adatokkal a támadók pénzt vehetnek fel a számládról vagy nagy összegű vásárlásokat hajthatnak végre a nevedben.

Az adathalász e-mailek gyakran rejtett veszélyeket is tartalmaznak: ha egy rosszindulatú hivatkozásra kattintasz, vírusokat vagy más káros szoftvereket (malware) tölthetsz le a számítógépedre. Ezek a programok nemcsak a személyes adataidhoz férhetnek hozzá, hanem megfigyelhetik az eszközödön végzett tevékenységeket is, vagy akár teljes irányítást is átvehetnek a géped fölött. Ez különösen veszélyes lehet vállalati környezetben, hiszen az ellopott belépési adatok révén a támadók hozzáférhetnek a cég rendszereihez és érzékeny üzleti információkhoz, amelyek akár a vállalkozás jövőjét is veszélybe sodorhatják.

Hogyan ismerhetjük fel az adathalászatot?

Amilyen könnyen elkészül egy phishing email, olyan egyszerűen ki tudjuk szűrni mi magunk is, ha figyelünk a jelekre. Szánj egy percet az e-mail vagy SMS újbóli áttekintésére, és vedd észre az esetleg figyelmen kívül hagyott árulkodó jeleket.

Milyen jelekre kell figyelni e-mailek esetén?

Ellenőrizd a feladó e-mail címét

Ökölszabály, ha az e-mail egy ismeretlen címről érkezett, vagy nem számítottál az e-mailre, akkor nagyon nagy valószínűséggel adathalász e-mailt kaptál.

Ellenőrizd a feladó e-mail címét, különösen a @ szimbólum utáni részt, amit domain-nek neveznek. Az adathalász e-mailek gyakran használnak általános vagy gyanús címeket, amelyek eltérnek a valódi vállalati címektől. A támadó általában egy hamis domaint regisztrál, amely egy valódi vállalatot vagy szervezetet imitál, és általános e-mail megkeresések ezreit küldi ki erről az email címről.

A hiteles e-mail címek utánozása van, hogy karakterhelyettesítéssel történik, például "m" helyett "rn"-t vagy nagybetűs "i" helyett kisbetűs "L"-t használnak, vagy fordítva.

Pár példa:

- rnicrosoft – a kis ‘M’ látszatát kelti az egymás mellé írt kis ‘R’ é skis ‘N’ betűk

- voclafone – kis ‘C’ és kis ‘L’ betűket használnak, hogy a kis ‘D’ betű látszatát keltsék

- paypaI – a nagy ’i’ betű a kis ’L’ betűre hasonlít

- аmаzon – a ciril abc ’а’ betűjét használják az angol abc ‘a’ betűje helyett és ekkor észrevehetetlen a különbség

Az adathalászok gyakran használják azt a trükköt, hogy egy ismert szervezet nevét helyezik el az e-mail címben, például a „paypal@domainregistar.com” formátumban. Ezzel azt remélik, hogy a feladó neve egyszerűen "PayPal"-ként jelenik meg a címzett postaládájában. Ez a módszer különösen hatékony, mivel sokan csak a feladó nevére pillantanak, és nem nézik meg részletesen az e-mail címet. Így a támadók könnyebben megtéveszthetnek, és rávehetnek arra, hogy megbízható forrásnak tekintsd az üzenetet, és ennek megfelelően cselekedj – például kattints egy rosszindulatú linkre vagy megadj érzékeny információkat.

Ha az adathalász támadás egy céget céloz meg, a támadó gyakran egy ott dolgozó személynek álcázza magát az e-mailben. Az ilyen típusú e-maileknél nem csak az e-mail cím ellenőrzésével derítheted ki, hogy próbálnak átverni, hanem egy másik egyszerű módszer is segíthet. Ha az e-mailt például Outlookban vagy Gmail-ben nyitod meg, és az egeret a feladó melletti ikonra viszed, akkor gyakran megjelenik a névjegy a céges információkkal, ha valóban egy ott dolgozótól érkezett az üzenet. Ha ez a névjegy nem jelenik meg, vagy hiányos, az intő jel lehet, hogy a feladó nem valódi céges alkalmazott.

Általános üdvözlet

Az adathalász e-mailek egyik árulkodó jele az általános megszólítás vagy az üdvözlés teljes hiánya. Ha egy e-mail nem tartalmazza a nevedet, és helyette általános, személytelen kifejezéseket használ, mint például "Kedves Kolléga", "Tisztelt Címzett" vagy "Tisztelt Hölgyem/Uram", akkor nagy eséllyel adathalász próbálkozásról van szó.

Ez azért történik, mert a támadók gyakran tömegesen küldenek e-maileket, és nem veszik a fáradságot, hogy egyedileg testre szabják a köszönéseket, ezzel időt spórolnak, és így a lehető legtöbb potenciális áldozatot tudják elérni egy általános, semleges üzenettel. Ha ilyesmit látsz, mindig legyél gyanakvó, és különösen óvatos, mielőtt bármit is tennél.

Az e-mailek gyakran sürgetőek és gyorsan cselekvésre akarnak késztetni

Szokatlan kérések szerepelnek az emailben vagy sürgős választ vár a feladó?

Az adathalász e-mailek gyakran sürgető hangvételűek, és céljuk, hogy gyors, átgondolatlan cselekvésre kényszerítsenek. Az ilyen üzenetekben gyakran szerepelnek szokatlan kérések vagy sürgős válaszra való felszólítás. A támadók általában egy hamis veszélyhelyzetet festenek le, például azt állítják, hogy valaki megszerezte a jelszavad, és ha nem reagálsz gyorsan, akkor elveszítheted a hozzáférést vagy felettesednek jelentik az esetet. Ez a fajta sürgetés arra szolgál, hogy kikapcsolja a kritikus gondolkodást, és elérjék, hogy a pánik miatt azonnal reagálj.

Mindig figyelj arra, ha egy e-mail túl jó ajánlatot ígér, mert valószínűleg átverésről van szó. Ugyanígy, ha a feladó sürgeti, hogy "azonnal kattints egy linkre" vagy cselekedj, az szintén figyelmeztető jel lehet.

Elgépelések vagy rossz nyelvtan / Nyelvi figyelmeztető jelek

Az adathalász e-mailek gyakran árulkodó jelei közé tartoznak a nyelvtani hibák és elgépelések. Figyelj ezekre a helyesírási és nyelvtani hibákra, a nem magyarul hangzó kifejezésekre, esetenként le nem fordított angol szavakra vagy furcsa ékezetekre. Ha olyan kifejezéseket látsz, mint "ÖN-nek", "TWO" vagy "Értesítve vagy hogy", akkor valószínűleg egy gyanús e-maillel állsz szemben.

A támadók néha nem a legjobb nyelvérzékkel bírnak, és sok esetben külföldi nyelven írják az üzeneteiket, amit aztán online fordítókkal, mint például a Google Translate vagy a DeepL, próbálnak lefordítani, vagy AI chatbotokkal generáltatnak e-maileket. Régebben sokkal szembetűnőbbek voltak ezek a hibák, de manapság kevésbé gyakoriak, mivel egyre jobbak az online fordítók, és a köztudatban elterjedt AI chatbotok is tudnak érthető és közel hibátlan adathalász e-maileket generálni.

Az elgépelések és helyesírási hibák mellett a furcsa és összezavaró tartalom is árulkodó jel lehet. Figyelj az olyan zavaros információkra is, amelyek gyanút kelthetnek. Például, ha az e-mailben található dátum egy jövőbeli időpontra utal, vagy ha olyan témáról írnak, amihez semmi közöd nincs, mint például egy Netflixes e-mail, amikor te nem is rendelkezel Netflix fiókkal. Ezek mind olyan jelek, amelyek arra figyelmeztetnek, hogy az üzenet nem megbízható forrásból érkezett.

Szúrd ki a gyanús linkeket vagy csatolmányokat

Legyél óvatos, ha váratlan e-mailt kapsz, amiben arra kérnek, hogy kattints egy linkre, tölts le egy mellékletet, vagy ha bármilyen ismeretlen webhely megkér arra, hogy add meg a felhasználó neved és jelszavad. Gondolkodj, mielőtt kattintasz és ellenőrizd a hivatkozás hitelességét!

A támadók a linkeket úgy álcázhatják, hogy ártalmatlannak és a valódi céltól eltérő hivatkozásnak tűnjenek. Az adathalászok főleg olyan URL-eket hoznak létre, amelyek hasonlóak a törvényes vagy hivatalos webhelyekhez, hogy becsapják az áldozataikat, és rávigyék őket a linkre kattintásra.

A hiteles weboldalak utánzása itt is, mint az e-mailek esetében karakterhelyettesítéssel is történhet, például "m" helyett "rn"-t vagy nagybetűs "i" helyett kisbetűs "L"-t használnak, vagy fordítva.

Pár példa:

- rnicrosoft – a kis ‘M’ látszatát kelti az egymás mellé írt kis ‘R’ é skis ‘N’ betűk

- voclafone – kis ‘C’ és kis ‘L’ betűket használnak, hogy a kis ‘D’ betű látszatát keltsék

- paypaI – a nagy ’i’ betű a kis ’L’ betűre hasonlít

- аmаzon – a ciril abc ’а’ betűjét használják az angol abc ‘a’ betűje helyett és ekkor észrevehetetlen a különbség

Fontos megjegyezni még, hogy minden hiperhivatkozás két részből áll:

- a megjelenítendő szöveg

- a tényleges cím

A megjelenítendő szöveg a hiperhivatkozás látható része, amire kattintasz. A megjelenítendő szöveg lehet URL, egyszerű szöveg vagy akár kép is. A megjelenítendő szöveg félrevezető lehet, mert nem árulja el, hová vezet egy link valójában. Azt, hogy hová vezet a hivatkozás, a tényleges cím megmondja meg.

Ha az egérkurzort a link fölé viszed és nem kattintasz, feltárul a link valódi kiléte.

Ez megmutatja, hogy valójában hová vezet a link és így ellenőrizheted, hogy biztonságos oldalról van-e szó vagy sem.

Hogyan lehet ellenőrizni, hová mutat egy link kattintás nélkül?

- Laptopon (Mac / Windows): Az URL megtekintéséhez vidd az egérmutatót a link fölé

- Mobilon (Android, iOS, Windows): Tartsd lenyomva a linket, amíg meg nem jelenik egy előugró menü

A megjelenő URL cím különbözik attól, mint amire számítottál? Ilyenkor semmiképpen se kattints.

A támadók olyan trükkös módszert is alkalmazhatnak amikor a gyanúsnak tűnő linket, egy URL rövidítő alkalmazással (például bit.ly) lerövidítik, ekkor, ha a kurzort a link fölé visszük, nem tudjuk megismerni a tényleges hivatkozást és ebben az esetben az URL hitelességét nagyon nehéz megállapítani. Ilyenkor gondoljunk arra, hogy a hivatalos cégek és vállalatok sosem rövidítik le a linkeket az e-mail-eikben.

Ellenőrizheted a weboldalakat és fájlokat a VirusTotal weboldalán is, ha nem vagy biztos abban, hogy valódi nem veszélyes weboldallal vagy fájllal van-e dolgod.

Személyes jellegű megkeresések

Légy óvatos a személyes adatokra vonatkozó kérésekkel kapcsolatban. Ha a feladó érzékeny információkat kér, például felhasználóneveket és jelszavakat, pénzügyi, valamint személyes adatokat, akkor kezdj gyanakodni, mivel a hivatalos szervezetek ritkán kérnek személyes adatokat e-mailben vagy szöveges üzenetben, ezért fontos, hogy kerüld az érzékeny adatok megosztását ilyen kommunikációs csatornákon.

Milyen jeleket kell észrevennünk, ha adathalász SMS-t kapunk?

Az SMS adathalászat számos mobil szöveges üzenetküldő platformon fordul elő, beleértve a nem SMS csatornákat is, mint például a WhatsApp, Messenger, Viber. A támadók olyan szöveges üzeneteket küldenek, amelyek rosszindulatú weboldalakra vagy rosszindulatú szoftverekre mutató linkeket tartalmaznak. Ezek a weboldalak vagy alkalmazások megtévesztik az áldozatokat, hogy érzékeny információkat adjanak meg vagy rosszindulatú szoftvereket töltsenek le.

Bár az SMS-ek formálisan nem hasonlítanak az e-mailekre, mégis számos, az e-maileknél felsorolt jel figyelhető meg az SMS adathalászat során is. Az alábbiakban bemutatjuk a leggyakoribb figyelmeztető jeleket, amelyek segíthetnek az adathalász SMS-ek azonosításában és elkerülésében.

Külföldi telefonszámról érkezett az SMS

Fontos lépés, hogy ellenőrizd a feladó telefonszámát. Ha az SMS külföldi telefonszámról érkezett, akkor, ha nem is 100%-ban, de 99%-ban biztos lehetsz abban, hogy adathalász SMS-t kaptál. Ugyanakkor figyelj arra, hogy a támadók képesek spoofing technikát alkalmazni, ami azt jelenti, hogy látszólag lemásolnak egy magyar telefonszámot. Ezért sosem szabad automatikusan megbízni az üzenet feladójában.

Figyelj a linkekre

Gyanús, ha a link nem a hivatalos weboldalra mutat. A támadók gyakran olyan URL-eket hoznak létre, amelyek hasonlítanak a törvényes vagy hivatalos webhelyekre, így próbálják meg rávenni az áldozatokat, hogy rákattintsanak.

A hiteles weboldalak utánzása itt is, mint az e-mailek esetében karakterelhagyással vagy karakterhelyettesítéssel is történhet, de a támadók olyan trükkös módszert is alkalmazhatnak amikor a gyanúsnak tűnő linket, egy URL rövidítő alkalmazással (például bit.ly) lerövidítik. Ekkor, ha a kurzort a link fölé visszük, nem tudjuk megismerni a tényleges hivatkozást és ebben az esetben az URL hitelességét nagyon nehéz megállapítani. Ilyenkor gondoljunk arra, hogy a hivatalos cégek és vállalatok sosem rövidítik le a linkeket az e-mail-eikben.

Helyesírási, nyelvtani hibák

Bár az SMS-ek formálisan nem hasonlítanak az emailekre, mégis sok az e-mailnél felsorolt jelet meg lehet figyelni az SMS adathalászatnál is. Az adathalász SMS-ek is gyakran tartalmaznak nyelvtani hibákat és elgépeléseket. Figyelj ezekre a helyesírási és nyelvtani hibákra, a nem magyarul hangzó kifejezésekre, esetenként le nem fordított angol szavakra vagy furcsa ékezetekre. Ha olyan kifejezéseket látsz, mint "ÖN-nek", "TWO" vagy "Értesítve vagy hogy", akkor valószínűleg egy gyanús SMS-sel állsz szemben.

SMS tartalma nem releváns

Gyanakodj, ha az üzenet olyan információkat tartalmaz, amelyek nem relevánsak számodra. Például, ha kapsz egy SMS-t, amely a Netflix-előfizetésedről szól, de neked nincs Netflix fiókod, vagy ha egy OTP-től érkező üzenetet kapsz, pedig nem vagy ügyfelük.

Személyes jellegű megkeresések

Légy óvatos a személyes adatokra vonatkozó kérésekkel kapcsolatban. Hivatalos szervezetek, mint például bankok vagy szolgáltatók, ritkán kérnek érzékeny adatokat SMS-ben. Ha egy SMS azt kéri, hogy add meg a jelszavad, bankszámlaszámod vagy egyéb személyes információdat, akkor az egyértelmű jele lehet annak, hogy adathalászattal állsz szemben. Az érzékeny adatok megosztása SMS-en keresztül rendkívül kockázatos, és a legjobb, tehát mindenképpen kerüld az érzékeny adatok megosztását ilyen kommunikációs csatornákon.

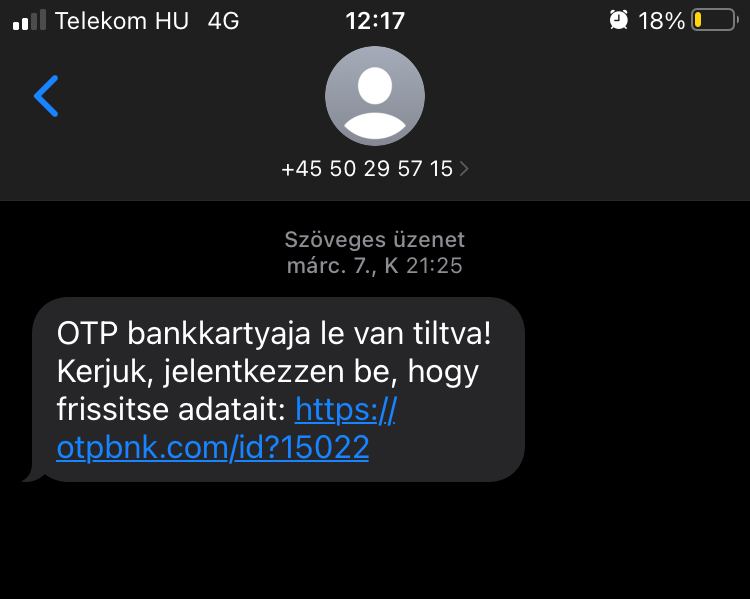

SMS adathalászat példák a való életből

1. példa

OTP / Erste banknál problémák jöttek elő a bankszámlád kapcsán.

Az ilyen SMS-ekben a támadók arra figyelmeztetik a felhasználókat, hogy gyanús tevékenységet észleltek a számlájukon, és arra kérik őket, hogy kattintsanak a megadott linkre a probléma megoldása érdekében. A linkre kattintva a felhasználók egy hamis banki webhelyre jutnak, ahol személyes adataikat kérik el.

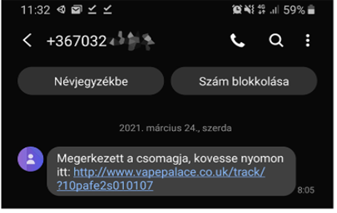

2. példa

A Black Friday, Cyber Monday és az ünnepek közeledtével az ajándékvásárlást kihasználva megszaporodtak a csomag-átverős SMS-ek.

Az ilyen üzenetekben a felhasználók gyakran azt olvashatják, hogy egy csomag várakozik rájuk, és a nyomon követéshez kattintaniuk kell a megadott linkre. Egy másik változat szerint nem tudják kézbesíteni a csomagot valamilyen fizetési vagy kiszállítási probléma miatt, ezért kérik a felhasználókat, hogy erősítsék meg személyes adataikat, lakcímüket, vagy adják meg újra banki adataikat. A link azonban egy hamis weboldalra vezet, ahol a támadók megszerzik a megadott információkat, amikkel visszaélhetnek.

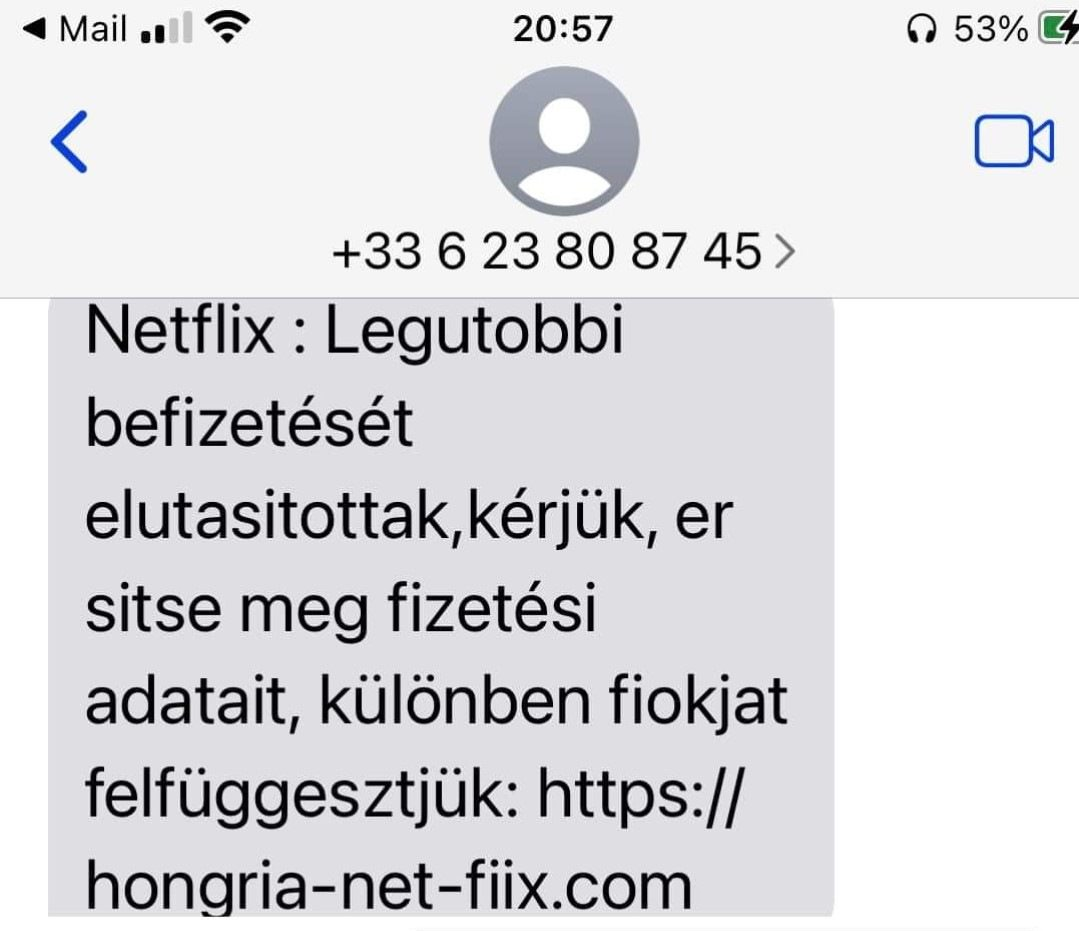

3. példa

Netflix fiókod előfizetésével problémák vannak

A támadók SMS-üzeneteket küldenek felhasználóknak, azt állítva, hogy az előfizetésük kifizetése sikertelen volt, és arra kérik őket, hogy kattintsanak egy linkre a fizetési adataik frissítéséhez. Ha a felhasználók rákattintanak a linkre, és megadják személyes vagy hitelkártyaadataikat, a támadók ellophatják ezeket az információkat, és rosszindulatúan visszaélhetnek azokkal.

A Netflix a hivatalos Help Center oldalán rávilágított erre a problémára, és óvatosságra intette a felhasználókat.

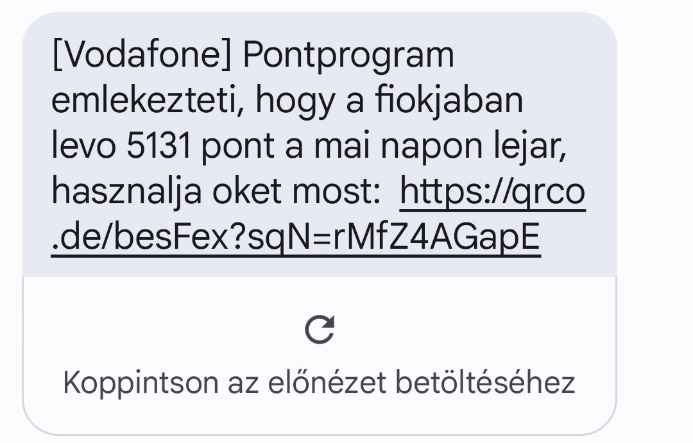

4. példa

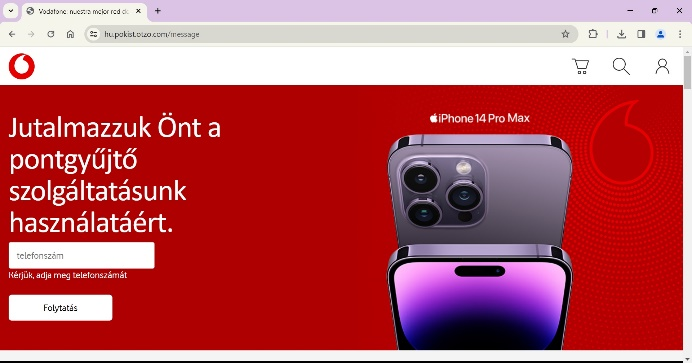

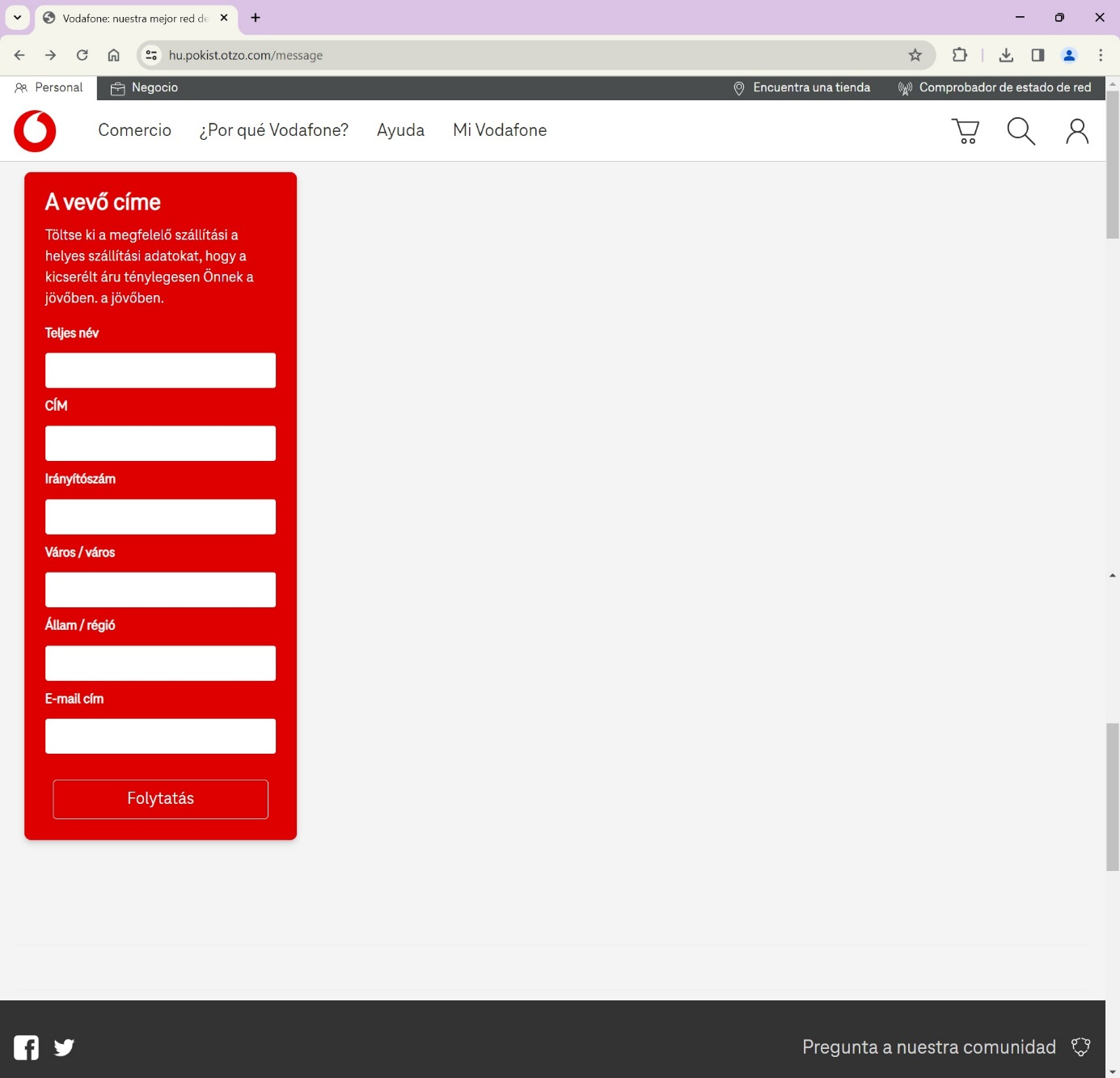

Vodafone pontrendzserében megmaradt pontjaid vannak, amiket kedvezményes vásárlásra használhatsz.

A támadók a Vodafone nevében küldött üzenettel próbálják rávenni a felhasználókat, hogy kattintsanak egy linkre, amely állítólag a Vodafone hivatalos oldalára irányít, ahol a megmaradt pontjaikat kedvezményes vásárlásra használhatják fel. Azonban a link valójában egy hamis weboldalra vezet, ahol a támadók személyes és banki adatokat próbálnak megszerezni.

Milyen jeleket kell keresni az adathalász weboldalakon / landing page-eken?

Ha mégis kattintottál és a link átirányított egy weboldalra, még itt is vannak olyan jelek, amik megkongathatják a vészharangot és esélyed van csak bezárni a weboldalt.

URL ellenőrzése

Az első lépés, hogy alaposan megnézd a böngésződ címsorában megjelenő URL-t. Ha az URL nem egyezik meg azzal a céggel, ahonnan az e-mailt vagy SMS-t kaptad, akkor nagy valószínűséggel adathalász weboldallal állsz szemben.

Egy másik fontos jel, hogy az URL hogyan kezdődik: ha HTTP-vel kezdődik és nem HTTPS-sel, akkor ez is figyelmeztető jel lehet. A HTTPS a biztonságos kapcsolat jele, amely titkosítja az adatokat, míg a HTTP nem. A legtöbb böngésző ezen kívül egy áthúzott vagy hiányzó lakat ikonnal jelzi, hogy a weboldal nem biztonságos.

Weboldal dizájnja

Érdemes megnézni a weboldal kinézetét is. Az adathalász weboldalak gyakran gyengén megtervezettek, és lehet, hogy nem úgy néznek ki, mint a hiteles weboldalak. Figyelj a rossz minőségű grafikákra, a furcsa elrendezésre vagy a szokatlan színsémákra. A weboldal az adathalász e-mailben is említett, nem létező vállalat logóját tartalmazta, de mégis eltérő a logó vagy a betűtípus. Furcsa a gombok kinézete vagy elhelyezkedése. Ha a weboldal dizájnja eltér a megszokottól, érdemes gyanakodni.

Weboldalon található információk

A hiteles webhelyek általában több oldallal rendelkeznek; az al- vagy főoldalak hiánya és a korlátozott tartalom szintén egy figyelmeztető jel. Ha a weboldal nem tartalmaz elegendő információt az adott cégről, vagy hiányoznak a kapcsolati adatok (például telefonszám, e-mail cím, cím), az is árulkodó jel lehet. A megbízható cégek általában biztosítanak különböző lehetőségeket a kapcsolatfelvételre.

Túl sok információt kérnek tőled

Gyanús lehet, ha a weboldal túl sok információt kér tőled, például személyes adatokat, hitelkártya-információkat vagy jelszavakat, anélkül, hogy ez indokolt lenne. A megbízható cégek nem kérnek tőled érzékeny információkat gyanús módon.

Milyen jeleket tudunk felfedezni egy hangalapú adathalászat (vishing) közben?

Ahhoz, hogy felismerd a vishing hívásokat, fontos tisztában lenni a figyelmeztető jelekkel, és körültekintően járni el minden telefonhívás során. A telefonodat ugyanolyan óvatosan kell kezelned, mint a laptopodat; mindig szánj időt arra, hogy átgondold és ellenőrizd a hívásokat és a szöveges üzeneteket.

Hívóazonosító ellenőrzése

Elsőként figyelj a hívóazonosítóra. Ha a hívó ismeretlen számmal keres, vagy a hívás külföldi számról érkezik, érdemes gyanakodnod. A támadók gyakran hamisítják a hívóazonosítót, így magyar telefonszámról vagy egy jól ismert intézmény nevében is kereshetnek.

Érzékeny információk kérése

Ha a hívás során a hívó személy nem szokványos vagy érzékeny információt kér, például jelszót vagy banki adatokat, ez egyértelmű figyelmeztető jel. Bankok soha nem fogják elkérni a teljes banki adataidat, hiszen ezek a rendszerükben amúgy is megvannak. Fontos, hogy soha ne oszd meg a többfaktoros hitelesítési kódodat senkivel, mert ha valaki már ismeri a jelszavad, akkor a második faktor az utolsó védelmi vonal, amely megakadályozza a támadót abban, hogy hozzáférjen a felhasználói fiókodhoz.

Sürgetés és nyomásgyakorlás

A támadók gyakran sürgetik az áldozatokat, kritikus problémákra hivatkozva, hogy nyomást gyakoroljanak rád. Ha úgy érzed, hogy a hívó túl gyorsan vagy agresszívan próbálja megkérdőjelezni a döntéseidet, akkor érdemes óvatosnak lenned. Az ilyen nyomásgyakorlás célja, hogy elterelje a figyelmedet, és azonnali reakcióra kényszerítsen.

Kapcsolat újra felvétele egy másik hivatalos csatornán

A telefonos adathalászat megelőzése megköveteli a kéretlen hívásokkal szembeni szkepticizmust. Ha bármilyen kétséged merül fel a hívás jogosságával kapcsolatban, a legjobb megoldás, ha leteszed a telefont, és a hívás megerősítése érdekében közvetlenül az intézménnyel lépsz kapcsolatba megbízható elérhetőségeken keresztül. Az óvatosság és a tudatosság kulcsfontosságú a vishing elleni védekezésben, és ezekkel a lépésekkel csökkentheted a kockázatokat.

Hogyan védekezhetsz a különböző adathalász támadások ellen?

Ha gyanús az e-mailt vagy üzenet kapsz, akkor töröld azt a készülékedről és tiltsd le a az emailt és a telefonszámot, ahonnan az üzenet érkezett. Ha pedig gyanús telefonhívást kapsz, akkor szintén tiltsd le a telefonszámot.

Szánj néhány extra másodpercet arra, hogy ellenőrizd a beérkező üzenetet vagy telefonhívást.

Soha ne kattints az üzenetben található linkekre anélkül, hogy ellenőriznéd, hogy a link, az üzenet és a feladó valódi-e.

Mindig jelentsd az adathalász emailt, ha egy kérés szokatlan, váratlan vagy nem tűnik hitelesnek, illetve ha munkahelyi email címedre érkezik adathalász email, akkor a munkahelyen előírtaknak megfelelően járj el vagy keresd fel a vezetőd.

Ha véletlenül rákattintottál egy adathalász linkre vagy letöltöttél egy gyanús csatolmányt, és azt gyanítod, hogy rosszindulatú programot töltött le, először is ne ess pánikba! Figyelj az árulkodó jelekre, mint például, hogy az alkalmazás nem nyílik meg, vagy nem lehet eltávolítani az alkalmazást.

Ha azt gyanítod, hogy a készülékedet megfertőzték, el kell távolítanod a kártékony szoftvert az eszközödről. Ezt a következő pontok egyikével megteheted:

Kártékony kód eltávolítása számítógépről

Kártékony szoftver eltávolítása a számítógépedről:

- Válaszd le a hálózatról a fertőzött eszközt – húzd ki az eszközből az internet kábelt vagy kapcsold ki a Wi-Fi elérést

- Ne dugj be hordozható eszközt a számítógépbe, mert az is megfertőződhet

- Próbálj meg vírusírtó szoftvert futtatni az eszközön

- Ha a vírusvédelmi szoftvered nem vezet eredményre, formázd a meghajtót, és telepítsd újra az operációs rendszert a számítógépen

Kártékony kód eltávolítása telefonról

Kártékony szoftver eltávolítása Android eszközről

Aktiváld a Google Play Protect-et és végezz el egy teljes eszközellenőrzést. Ez lehetővé teheti a rosszindulatú programok törlését.

Ha ez nem működik, aktiválhatod az Android csökkentett módját. A Csökkentett mód ideiglenesen blokkolja a harmadik felektől származó alkalmazások futtatását, és lehetővé teszi a kártékony alkalmazások azonosítását és eltávolítását.

Ha ez sem működik, állítsd vissza a telefont gyári beállításra, de ne készíts biztonsági mentést, hogy biztosítsd a kártékony kód teljeskörű eltávolítását.

Kártékony szoftver eltávolítása Apple eszközödről

Állítsd vissza a készüléket a gyári beállításokra, a visszaállítás előtt ne készíts biztonsági másolatot, hogy biztosítsd a vírus teljes eltávolítását

Legyél mindig napra kész

Fontos, hogy mindig naprakész legyél a legújabb adathalász technikákkal és trendekkel kapcsolatban, ezért is érdemes kipróbálnod magad, az alábbi játékban, hogy felismered-e az adathalász próbálkozásokat: Google's Phishing Quiz

Adathalász próbálkozások bejelentése

Mindenképpen fontos az is, hogy ne csak kiszűrjük, de jelentsük is az ilyen adathalász e-mail-eket. Több lehetőség is van a bejelentésre:

Amennyiben egy Gmail fiókba érkezett üzenet gyanúsnak tűnik és feltételezzük, hogy azt károkozási céllal küldték nekünk, a Válasz gomb melletti Továbbiak ikonra kattintva, kiválaszthatjuk az Adathalászat bejelentése opciót, ezzel segítve a káros tartalom mielőbbi eltávolítását.

A Gmail-üzenetek hitelesítésének ellenőrzése

Az Nemzeti Média- és Hírközlési Hatóság tartalom bejelentő űrlapján a VIII. Adathalász tartalom opció kiválasztásával tudod bejelenteni: NMHH Hotline – bejelentő űrlapok

A Google-nek is van bejelentő felülete: Google Safe Browsing - Adathalászatot folytató oldal jelentése (Magyar)

Illetve hamis weboldal bejelentését a Google-nél itt teheted meg: Google Safe Browsing - Hamisnak vélt weboldal jelentése (Magyar)

Fogyasztóvédelmi panasz esetében a főispánságok (azaz Kormányhivataloknál) az illetékesek, bejelentést itt lehet tenni: Magyarország.hu - Fogyasztóvédelmi panasz

Ezen felül a Nemzeti Közszolgálati Intézménynél is lehet anonim bejelentést tenni: NKI - Incidens bejelentés

Ha pedig valamilyen vagyoni kár ért (pénzt loptak, telefont loptak, stb.), akkor jelentheted a rendőrségnek.

A kiberbűnözők által alkalmazott taktikák megismerésével és a szükséges megelőző lépések alkalmazásával nagymértékben csökkentheted annak kockázatát, hogy áldozatul ess ezeknek a támadásoknak.

Ne feledd, maradj éber, bízz az ösztöneiben, és gondolkodj, mielőtt cselekszel.

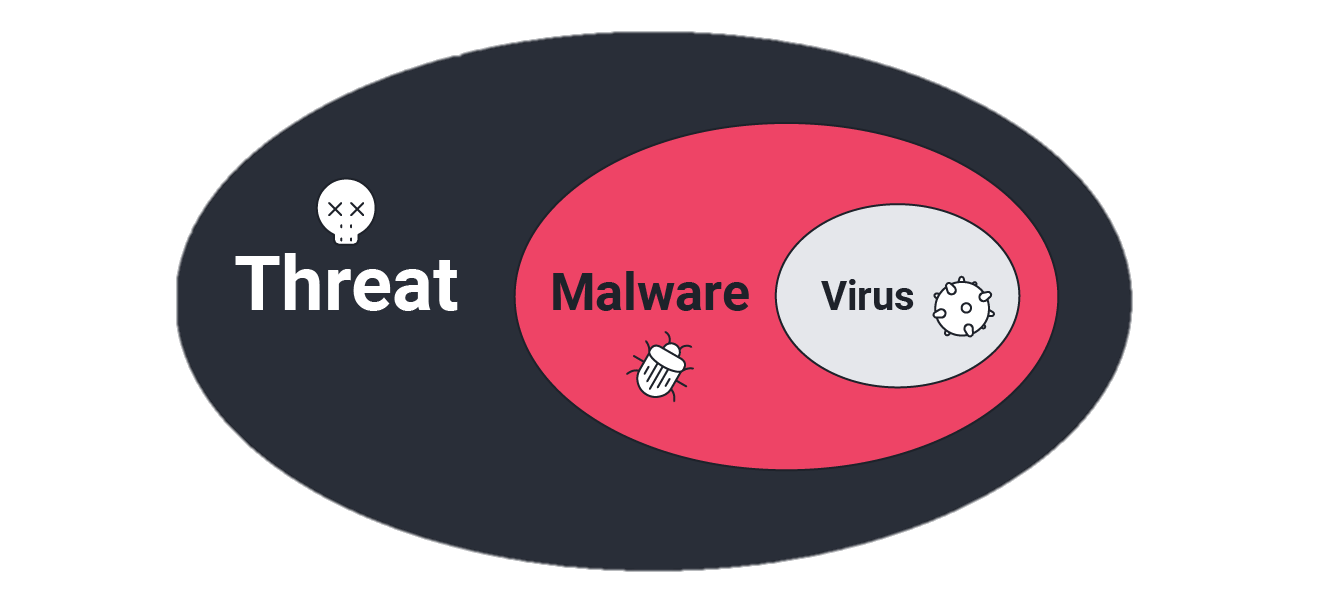

Kártékony kódok

Sokan felcserélve használják a „rosszindulatú programok” és a „vírusok” kifejezéseket, de nem teljesen ugyanazok. A különbség a rosszindulatú programok és a vírusok között a következő: a rosszindulatú program egy gyűjtőfogalom, a vírusok pedig csak egy típusú kártevők a sok más típus között.

A malware, azaz rosszindulatú programok egy gyűjtőfogalom minden rosszindulatú szoftverre (malicious software), amelyet kifejezetten a rendszer vagy annak felhasználójának megfertőzésére és károsítására írtak. A számítógépes vírus csak egyfajta kártevő a rosszindulatú szoftverek körében.

Ahogy minden négyzet téglalap, de nem minden téglalap négyzet, úgy minden vírus rosszindulatú program, de nem minden kártevő vírus.

Tehát ha kíváncsi vagy arra, hogy a rosszindulatú programok és a vírusok ugyanazok-e, a válasz határozott „nem”. A rosszindulatú programok kategóriájába tartoznak a vírusok, kémprogramok, adware, ransomware és más típusú káros szoftverek. Hasznos, ha ismerjük a különbséget vírusok és más típusú kártevők között, mert így megelőzhetjük és eltávolíthatjuk őket.

A számítógépes vírust úgy tervezték, hogy lemásolja magát, és a lehető legszélesebb körben elterjedjen más eszközökre, ugyan úgy, ahogy egy biológiai vírus megfertőzi a gazdatestet, replikálódik és új gazdatestekre terjed. A számítógépes vírusok cserélhető adattárolók (például pendriveok, külső meghajtók), fertőzött webhelyek, email mellékletek és akár hálózati routerek is továbbíthatják.

Hogy pontosan mit csinál a vírus, az a kifinomultságától függ. Az egyszerű rosszindulatú kód károsítja a merevlemezt, vagy törli a fájlokat. Egy bonyolultabb vírus elrejtőzhet a számítógépeden, és nemkívánatos tevékenységeket végez, például spam e-maileket küld. A kifejlett vírusok, az úgynevezett polimorf vírusok, módosítják saját kódjukat, hogy elkerüljék az észlelést.

Érdekesség! A vírusok és a rosszindulatú programok közötti különbség zavara onnan ered, hogy rosszul terjed el a köztudatban. Amint egy szó vagy kifejezés bekerül a köztudatba, az hajlamos megragadni az emberekben is. Az 1970-es évek első rosszindulatú programjait „vírusoknak” nevezték el. Az 1980-as és 1990-es években megjelent első kártevőirtó programokat „antivírusnak” nevezték, mert akkoriban ez volt az elsődleges probléma; sok ilyen eszköz ma is ezt a nevet viseli, annak ellenére, hogy a vírusokon kívül sokkal több mindentől véd.

Kártékony kódok különböző fajtái

A kártékony kódok különböző fajtái számos módon képesek kárt tenni a számítógépedben, adataidban vagy személyes biztonságodban. Ezeket a kártékony programokat több kategóriába sorolhatjuk, bár gyakran átfedések lehetnek köztük. A közös céljuk, hogy kárt okozzanak, adatokat lopjanak, vagy kontrollt szerezzenek a rendszered felett.

Vírusok

Szintén lemásolja magát, és a lehető legszélesebb körben elterjedjen más eszközökre. Hogy pontosan mit csinál a vírus, az a kifinomultságától függ: károsítja a merevlemezt, vagy törli a fájlokat, nemkívánatos tevékenységeket végez, például spam e-maileket küld. Csak akkor aktiválódik, ha a fertőzött fájl fut.

Férgek / Worms

Saját magát replikáló kártevő, amelynek elsődleges feladata az, hogy számítógépről számítógépre ugorjon, gyakran anélkül, hogy bármi más kárt tenne a replikáción túl. Nem igényel felhasználói beavatkozást a szaporodáshoz.

Zsarolóvírus / Ransomware

A zsarolóvírus egy különösen káros rosszindulatú program, amely titkosítja a számítógéped fájljait, mappáit, vagy akár az egész rendszeredet, majd váltságdíjat követel a visszaállításért. A fájlokhoz való hozzáférést blokkolja, és a támadó csak a váltságdíj kifizetése után ígéri, hogy visszaadja az irányítást. Azonban még a fizetés sem garantálja a fájlok visszaállítását.

Hogyan ismerhetők fel?

- Titkosítják a fájlokat

- Zsaroló üzeneteket jelenítenek meg

- Határidőt szabnak

- Törlik a fájljaid egy részét

Adware

Az adware olyan szoftver, amelyet kifejezetten hirdetések megjelenítésére terveztek az eszközödön, leginkább azért, hogy bevételt generáljanak a készítők számára. Gyakran pop-up hirdetésekkel, bannerekkel vagy kéretlen reklámokkal bombázza a felhasználót. Bár önmagában nem mindig káros, sok esetben idegesítő, és a böngészési élményt rontja. Egyes adware-ek rosszindulatú programokkal, például kémprogramokkal társulhatnak, amelyek a felhasználó személyes adatait is megszerezhetik.

Scareware

A scareware program felhívja a figyelmed, hogy a számítógéped rosszindulatú programokkal fertőzött, és felszólít egy megoldást jelentő program letöltésére. Néha maga a letöltött program a rosszindulatú, máskor pedig haszontalan szoftverekért kell fizetned.

Kémprogram / Spyware

Ahogy a név is sugallja, kémkedik a számítógépen, például a billentyűleütéseket vagy a böngészési előzményeket, és ellopja a személyes adatokat. Gyakran a felhasználó tudta nélkül települ reklámokkal vagy ingyenes szoftverekkel.

RootKit

Ez a legnehezebben észlelhető és eltávolítható program, mivel a Rootkit a számítógép mélyére temetkezik, és különféle illegális tevékenységeket végez, beleértve a felhasználói adatok ellopását (hasonlóan a kémprogramokhoz), spam e-mailek küldését, a DDOS támadásokban való részvételt vagy engedélyezi a hackereknek a géphez való távoli hozzáférést.

Keylogger